Bảo mật Email khỏi các tấn công mạng lợi dụng tin tức thảm họa

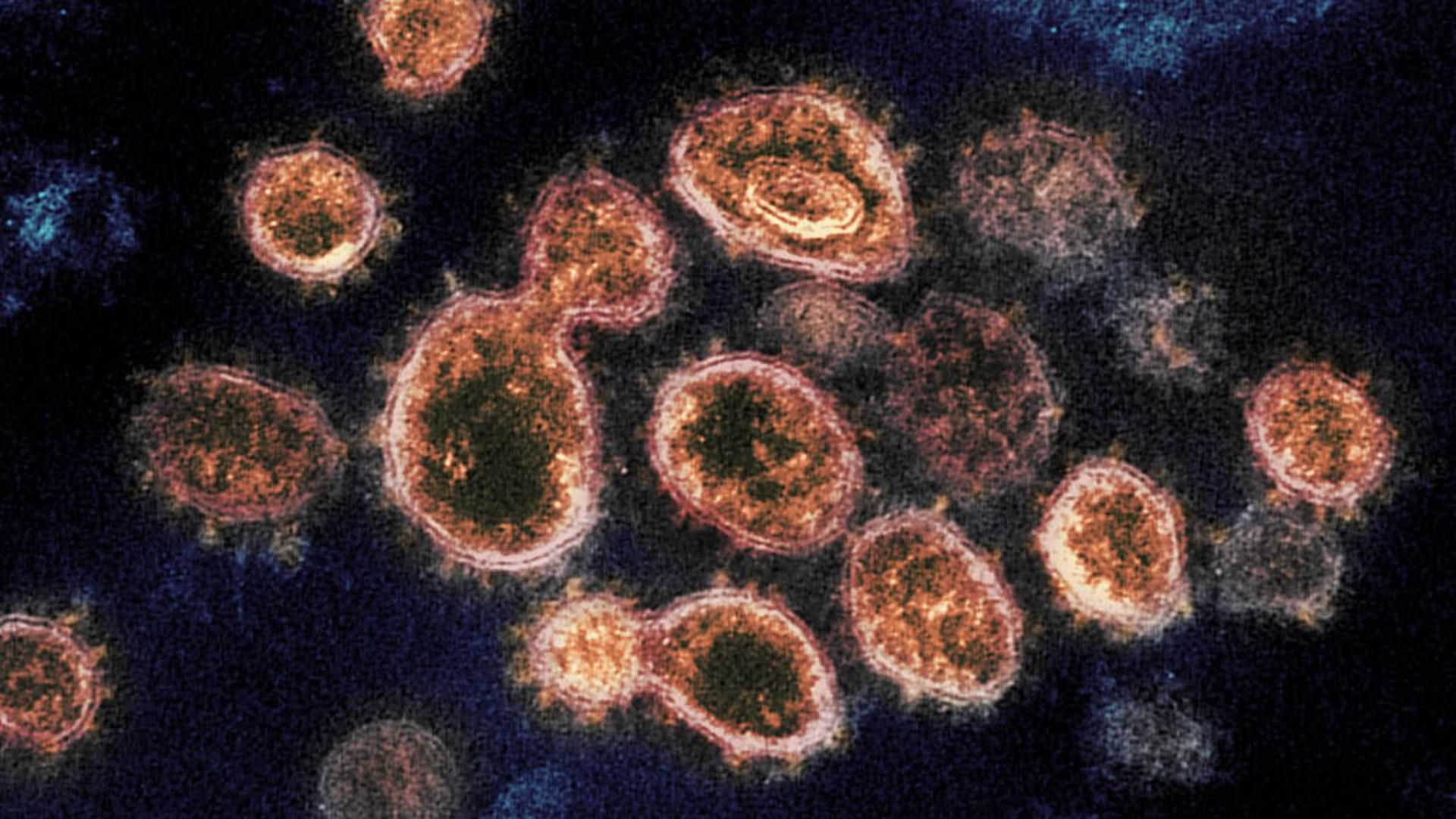

Những Hacker Tấn Công APT có liên quan đến chính phủ Trung Quốc, Triều Tiên và Nga đã bị bắt khi sử dụng Email Phishing để đưa tin COVID-19 và lây nhiễm malware (mã độc) vào các máy tính nạn nhân, từ đó tấn công vào hệ thống Email Doanh Nghiệp của các quốc gia khác.

Hacker APT của các quốc gia này sẽ không bỏ qua cơ hội tấn công mạng bằng cách lợi dụng tin tức đại dịch toàn cầu coronavirus làm mồi nhử. Các tin tặc này đang nỗ lực lây nhiễm mã độc vào máy tính nạn nhân, sau đó chiếm quyền truy cập vào hạ tầng mạng của doanh nghiệp thông qua hệ thống Email Công Ty. Vì thế Bảo Mật Email luôn là nhiệm vụ hàng đầu của mọi doanh nghiệp.

Trong những tuần đầu tháng 3-2020 vừa qua, các chuyên gia an ninh mạng đã phát hiện các Hacker được nhà nước bảo trợ từ Trung Quốc, Triều Tiên và Nga đang thực hiện các chiến dịch tấn công email người dùng bằng malware độc hại.

Việc các Hacker tấn công Email Doanh Nghiệp thông qua các tin tức về đại dịch Covid-19 không còn mới mẻ gì đối với một số người đang theo dõi và quản lý việc Bảo Mật Email, bảo mật hệ thống mạng cho doanh nghiệp.

Các Cyberspies (gián điệp mạng) đã không bỏ lỡ bất kỳ thông tin nào về các thảm hỏa có quy mô rộng lớn. Từ vụ tấn công khủng bố ở Paris vào tháng 11 năm 2015 đến sự đàn áp của người dân Uyghur ở Trung Quốc,… các nhóm Hacker được nhà nước bảo trợ luôn biết tạo ra các cơ hội tốt để tấn công Email Doanh Nghiệp và đạt được những kết quả tối đa.

Những thảm họa kịch tính với quy mô lớn luôn là những điều kiện tuyệt vời để các chiến dịch tấn công mạng của Hacker đạt được thành công nhất.

Bảo mật Email khỏi các Hacker Nga

Nhóm hacker đầu tiên được nhà nước bảo trợ đã lợi dụng tin tức coronavirus có tên gọi là “Hades”, được biết nhóm này có cơ sở ở Nga và đặc biệt có liên quan tới cuộc tấn công APT28 - do nhóm Hacker “Fancy Bear” thực hiện trước đây. Nhóm “Fancy Bear” cũng từng hack vào DNC (Democratic National Convention - Hội Nghị Quốc Gia Dân Chủ của Mỹ) vào năm 2016.

Theo một công ty an ninh mạng, “Hacker Hades” cũng đã thực hiện một chiến dịch tấn công mạng vào giữa tháng 2-2020 khi họ giấu một “C# backdoor trojan” trong các file tài liệu mồi nhử đưa tin mới nhất về COVID-19.

Các Email Malware được phát tán tới các người dùng Email Doanh Nghiệp ở Ukraine, chúng được giả mạo là các email đến từ Trung tâm Y tế cộng đồng của Bộ Y tế Ukraine.

Các nạn nhân đang sử dụng Email Doanh Nghiệp được các Hacker nhắm tới thường nhận được các email giả mạo đưa tin sai lệch về tình hình dịch bệnh thực tế. Chúng thường làm quá vấn đề lên, mục đích làm cho nạn nhân hoang mang và dễ mất cảnh giác với các bẫy kịch bản được cài sẵn trong Email Phishing.

Bước 1: các “Hacker Hades” sẽ đồng loạt gửi các Email Spam đưa “tin tức mới nhất về coronavirus” trên cả đất nước Ukraine.

Bước 2: các “tin tức mới nhất về coronavirus” sẽ được lan truyền mạnh mẽ trên các trang mạng xã hội khiến cho các nạn nhân càng tin tưởng hơn về việc tin tức trầm trọng về dịch bệnh COVID-19 là có thật.

Theo báo cáo từ trang tin tức của BuzzFeed News (Mỹ), rằng các Email Spam này đều có chứa các Malware tấn công những người dùng Email Doanh Nghiệp và chúng còn nhận được sự hỗ trợ lớn từ các tin tức được các Hacker cố tình tạo ra, nhằm gây ra những tranh cãi bàn luận xôn xao cực lớn trên cộng đồng mạng xã hội tại Ukraine.

Cụ thể thông tin được các “Hacker Hades” thêu dệt sai sự thật như sau:

“Tại một thành phố của Ukraine, người dân đã phong tỏa cách ly các hệ thống bệnh viện, nội bất xuất ngoại bất nhập, với mục đích cách ly hoàn toàn với các bệnh nhân nước ngoài mang mầm bệnh Covid-19 đến đất nước Ukraine”.

Sự việc càng được đẩy lên cao trào với nhiều lời bàn tán trên cộng động mạng được các Hacker cố tình seeding theo hướng mà họ mong muốn, nhằm gây ra sự hoảng loạn cho toàn thể người dân Ukraine về các thông tin sai lệch về dịch bệnh.

Từ đó các Email Spam có cơ hội được mở nhiều hơn, đồng thời kích hoạt thành công các Malware xâm nhập vào hệ thống Email Doanh Nghiệp.

Bảo mật Email khỏi các Hacker Triều Tiên

Các nhóm Hacker lợi dụng tin tức Covid-19 tiếp theo bị phát hiện đến từ khu vực Bắc Triều Tiên vào cuối tháng 2-2020 vừa qua. Mặc dù thủ đoạn của chúng được đánh giá là không tinh vi bằng các “Hacker Hades” đã từng nhắm vào quốc gia Ukraine.

Theo một thông tin được đăng trên trang mạng Twitter của một công ty an ninh mạng tại Hàn Quốc là IssueMakersLab. IssueMakersLab đã đưa thông báo về việc các Hacker đang thực hiện các chiến dịch tấn công lây nhiễm “Malware BabyShark” bằng các Email Phishing tới các hệ thống email người dùng trong tổ chức chính phủ tại Hàn Quốc.

BabyShark là một loại malware nguy hiểm đã từng được sử dụng trước đây bởi một nhóm Hacker đến từ Triều Tiên có tên gọi là “Hacker Kimsuky”.

Cụ thể các Hacker tạo ra các Account Email Tên Miền giả mạo gửi các Email Phishing có Malware tới các người dùng email trong nội bộ chính phủ về các tập tài liệu: “chi tiết về phản ứng của Hàn Quốc về dịch bệnh Covid-19”

Bảo mật Email khỏi các Hacker Trung Quốc

Theo các chuyên gia an ninh mạng, hầu hết các tấn công mạng đưa tin coronavirus xảy ra suốt 2 tuần vừa qua đều đến từ Trung Quốc.

Ai cũng biết Trung Quốc là quốc gia có số người nhiễm coronavirus và chết chiếm số lượng lớn nhất trên thế giới. Sẽ không có gì bất ngờ với thế giới khi số ca bệnh và số người chết tại Trung Quốc cứ liên tục tăng cao. Nhưng nếu thông tin đưa ra rằng “Trung Quốc đã khống chế được dịch bệnh tại quốc gia của mình” thì đây lại là tin tức đáng quan tâm số 1 trên thế giới. Nắm bắt được tâm lý đó, các Hacker Trung Quốc đã biến nó thành các kịch bản tấn công mạng hoàn hảo và dễ thành công nhất.

1. Bảo mật Email tại Việt Nam

Nhóm Hacker APT bị phát hiện có tên là ”Mustang Panda”

Một công ty an ninh mạng tại Việt Nam vừa công bố phát hiện về 1 cuộc tấn công mạng vào Việt Nam từ đầu tháng 3-2020.

Nhóm Hacker APT bị phát hiện có tên là ”Mustang Panda” vốn là các Hacker được hậu thuẫn từ chính phủ Trung Quốc.

Ban đầu, các Hacker cũng gửi các Email Spam đến tài khoản Email Doanh Nghiệp tại Việt Nam.

Nội dung kịch bản lừa đảo xoay quanh các tin như: “thông báo bùng phát dịch bệnh coronavirus từ thủ tướng Nguyễn Xuân Phúc”. Kèm theo các Email Spam là các malware có đính kèm tệp file nén .Rar.

Cụ thể các Hacker đã cài đặt “Basic Backdoor Trojan” trên máy tính của những nạn nhân đã tải xuống file đính kèm trong Email và giải nén tệp file .Rar này.

2. Bảo mật Email tại Mông Cổ

Một trung tâm nghiên cứu an ninh mạng cho biết họ đã theo dõi một nhóm Hacker Trung Quốc có tên gọi là: “Vicy Panda”. Nhóm này đã nhắm mục tiêu vào các tổ chức chính phủ tại Mông Cổ cũng với các tài liệu thông tin liên quan đến tỷ lệ nhiễm coronavirus mới.

Xem thêm:

>> Giải pháp bảo mật email doanh nghiệp

????????

Website: https://vnetwork.vn

Email: contact@vnetwork.vn

Hotline: (028) 7306 8789