Hệ thống tên miền internet (DNS - Domain Name System) được phát minh lần đầu tiên vào năm 1983, lâu đời hơn cả World Wide Web. Vì thế, việc bảo vệ các dịch vụ DNS không chỉ quan trọng mà còn là yếu tố bắt buộc ở mỗi doanh nghiệp.

Thực trạng tấn công DNS

3 Cuộc tấn công DDoS DNS lớn nhất trong lịch sử được ghi nhận như sau:

-

Tấn công vào máy chủ gốc DNS năm 2002.

-

Tấn công vào Spamhaus - một tổ chức phi lợi nhuận chống thư rác, năm 2013.

-

Tấn công chống vào Dyn - một công ty kiểm soát hầu hết cơ sở hạ tầng DNS, năm 2016.

Sự bùng nổ của các cuộc tấn công DDoS DNS này là một minh chứng điển hình về tầm quan trọng của việc bảo vệ DNS. Vậy, làm thế nào các công ty có thể tự bảo vệ mình trước các cuộc tấn công mạng với tầm cỡ tương tự? Hãy cùng VNETWORK tìm hiểu qua bài viết sau đây.

Cách thức hoạt động của DNS và tầm quan trọng của DNS Anti DDoS

DNS có thể được hiểu như danh bạ điện thoại trên internet: nó là một cơ sở dữ liệu dạng cấu trúc cây, lưu trữ danh sách tên miền và chuyển chúng sang các địa chỉ IP - Internet Protocol.

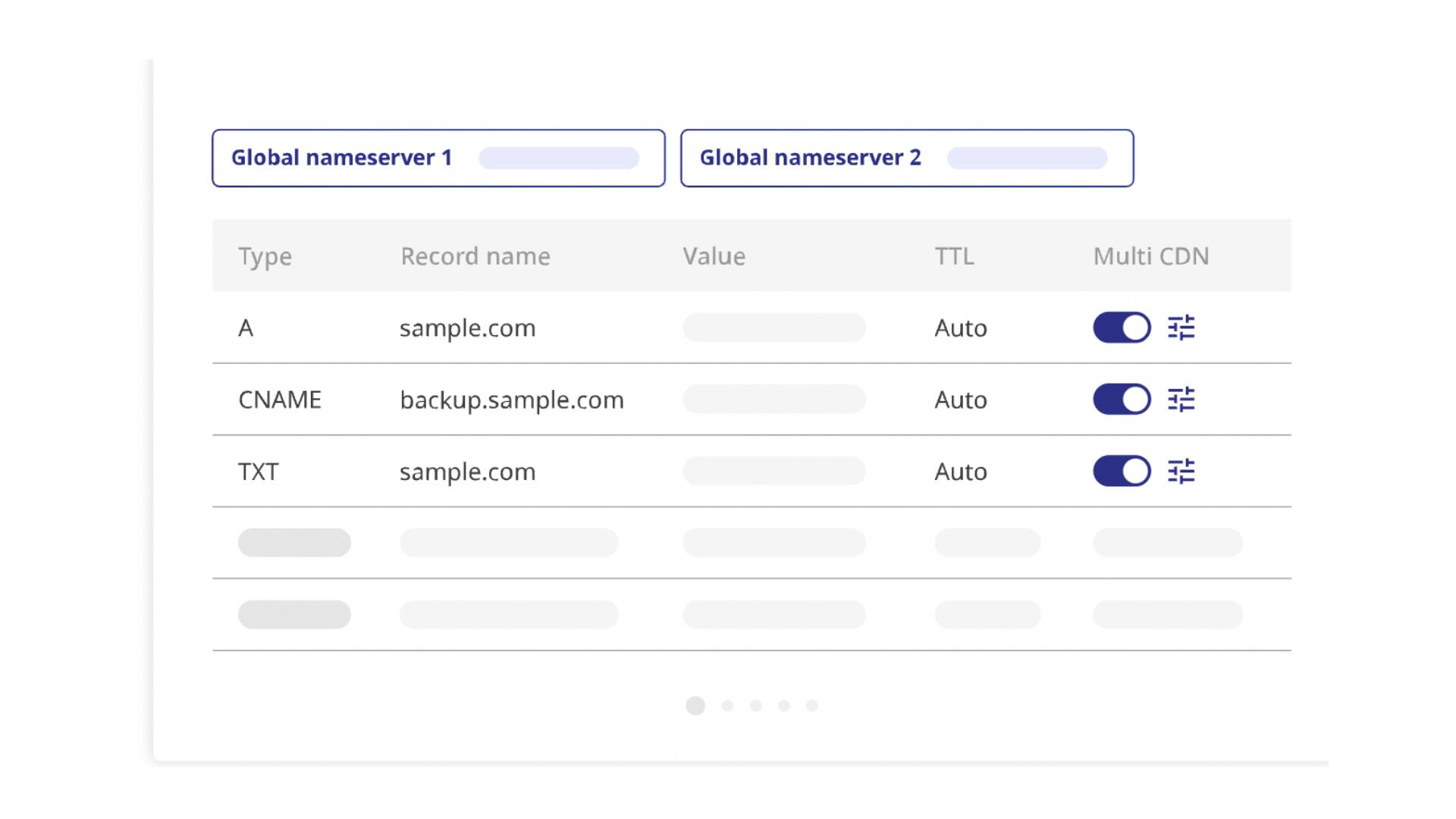

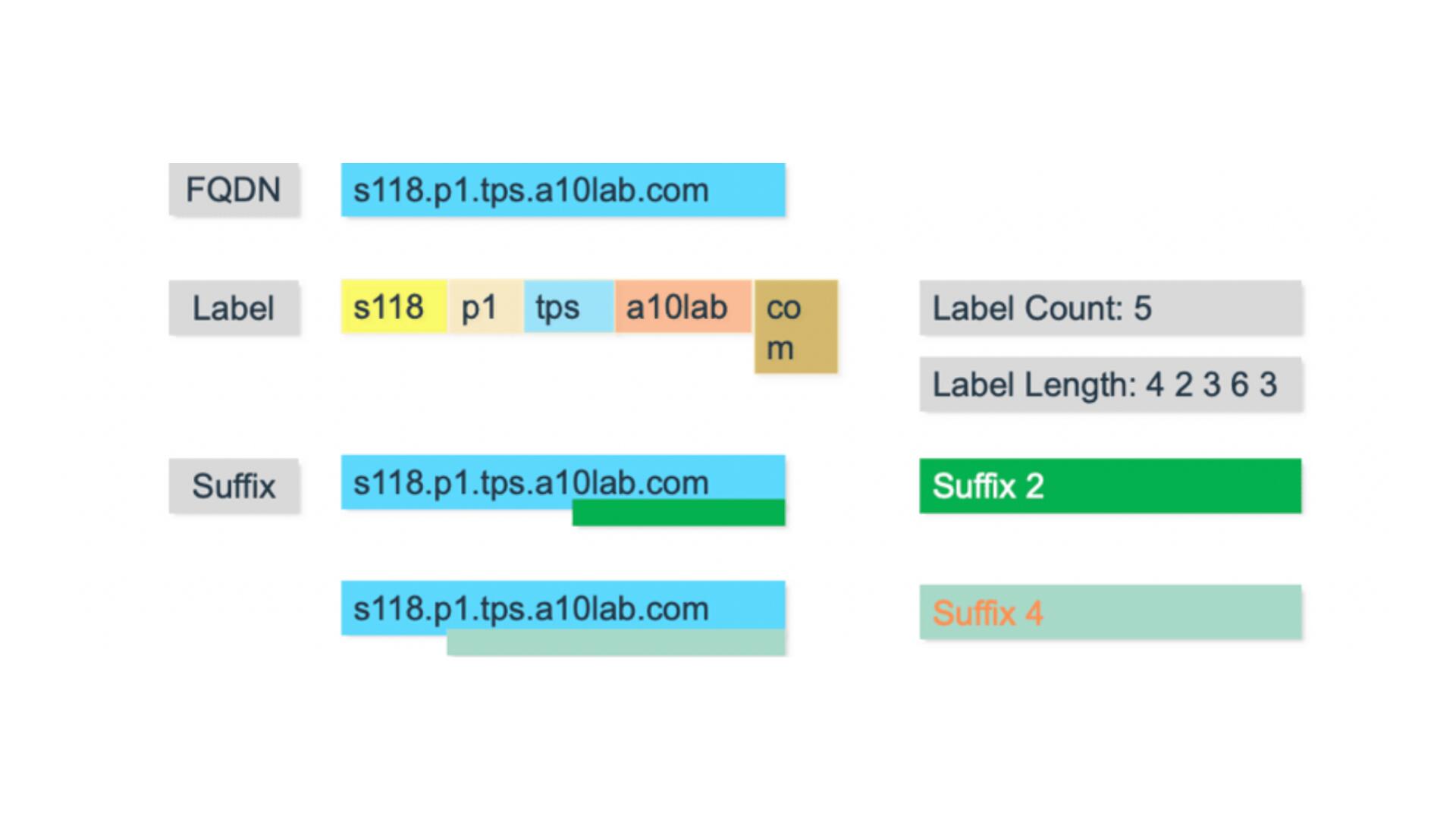

Dưới đây là cách DNS phân giải một tên miền đủ điều kiện (FQDN) theo các nhãn và hậu tố:

3 lý do chính khiến doanh nghiệp cần đặt tầm quan trọng của DNS Anti DDoS lên hàng đầu đó là:

-

DNS rất dễ bị khai thác vì tính chất mở của nó.

-

Mọi ứng dụng Web hay App đều phải sử dụng DNS, vì thế các ứng dụng này sẽ dễ bị tấn công mạng.

-

Các vụ tấn công DNS thường có phạm vi rộng và dễ gây ra nhiều thiệt hại cho hạ tầng của doanh nghiệp.

Các tấn công DDoS DNS xảy ra như thế nào?

DDoS là một trong những vũ khí tấn công mạng phổ biến nhất của giới tội phạm mạng trên toàn thế giới. Các cuộc tấn công DDoS thường sử dụng nhiều hệ thống bị xâm nhập để hạ bệ mục tiêu. Vì thế, tấn công DDoS được nhận định là kiểu tấn công tàn khốc nhất. Nó ảnh hưởng tới nhu cầu quan trọng nhất của doanh nghiệp, đó là khả năng vận hành liên tục của các trang web và ứng dụng.

Các tấn công DDoS có thể được thực hiện bằng cách trực tiếp hoặc phản hồi. Các cuộc tấn công trực tiếp sử dụng mạng botnet bao gồm các thiết bị IoT, máy tính hoặc máy chủ bị xâm nhập. Sau đó, các botnet này nhắm mục tiêu đến cơ sở hạ tầng DNS với một lượng lớn các truy vấn hoặc gói tin. Điều này có thể được thực hiện bằng cách sử dụng địa chỉ IP thực hoặc giả mạo.

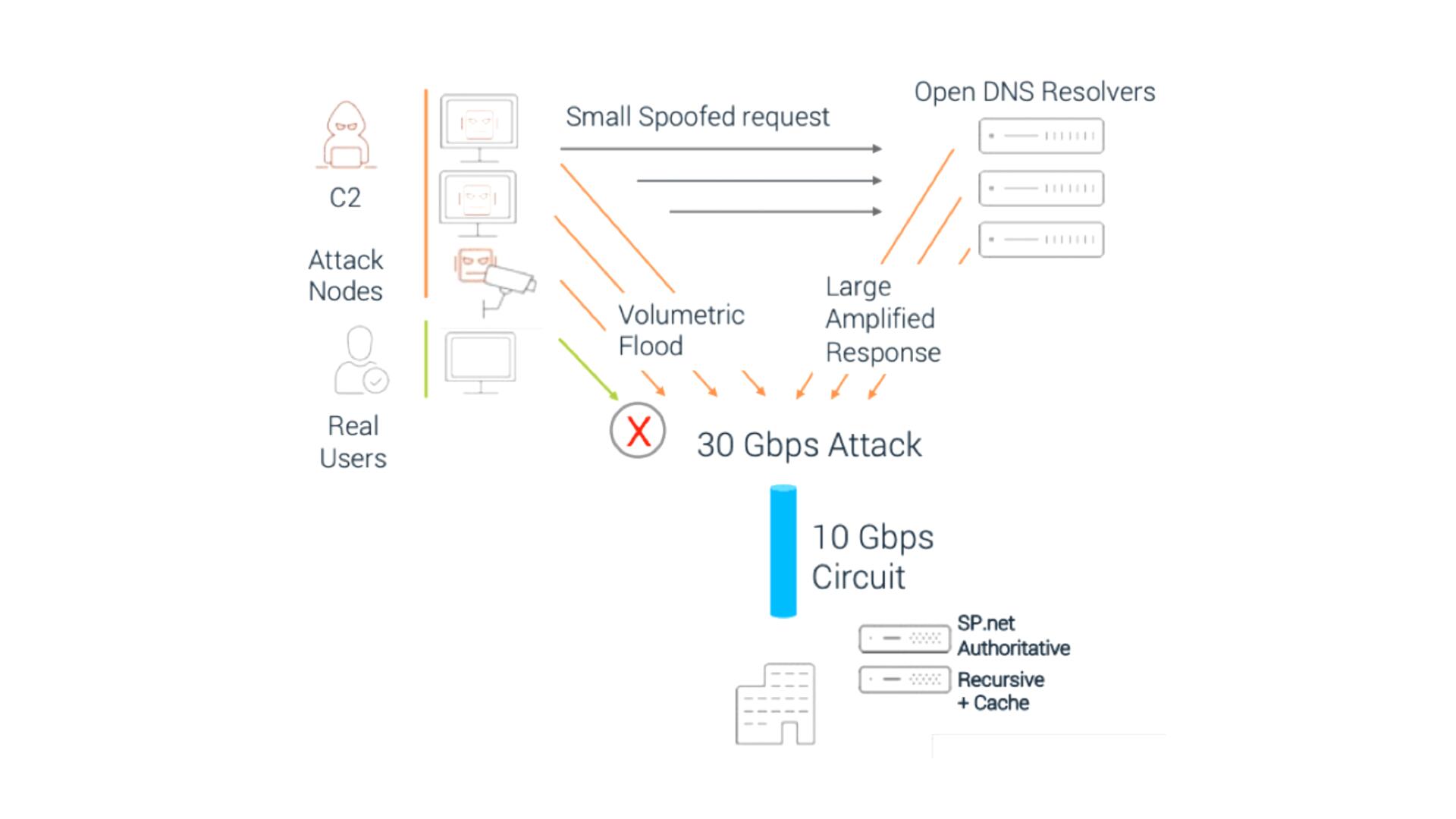

Còn các cuộc tấn công DDoS dạng phản hồi xảy ra khi kẻ tấn công giả mạo địa chỉ IP của nạn nhân - thường là một mạng botnet - và rải nó qua hàng triệu máy chủ ứng dụng được hiển thị trên internet. Các máy chủ đó, bao gồm cả trình phân giải DNS, sau đó trả lời các yêu cầu chưa được xác thực đó bằng các phản hồi lớn. Mỗi yêu cầu nhỏ sau đó sẽ được khuếch đại bởi các trình phân giải DNS lên tới 54 lần kích thước ban đầu.

Cho dù đó là các cuộc tấn công trực tiếp hay phản hồi, thì mục tiêu tấn công đều khác nhau. Tiêu biểu là các cuộc tấn công ứng dụng DNS cũng có những mục đích khác nhau như sau:

- Water torture : Còn được gọi là tấn công tên miền phụ giả ngẫu nhiên, các cuộc tấn công này sẽ bắn phá các trình phân giải DNS với các tên miền hợp pháp theo sau là các nhãn ngẫu nhiên, buộc DNS phải làm việc nhiều hơn.

- NXDomain: Bằng cách liên tục yêu cầu các miền không tồn tại (NXDomains), những kẻ tấn công sẽ khiến máy chủ và trình phân giải DNS bị quá tải.

- Query flood : Gửi vô số truy vấn làm ngập cả trình phân giải DNS hoặc máy chủ xác thực.

- Truy vấn DNS không đúng định dạng: Những loại truy vấn này buộc DNS phải hoàn thành các quy trình bổ sung và sử dụng tài nguyên bổ sung.

- Khuếch đại phản hồi DNS: Buộc DNS luôn tìm kiếm và lắng nghe các truy vấn, điều này khiến nó trở thành mục tiêu lý tưởng cho các cuộc tấn công phản hồi.

Các cuộc tấn công DDoS nói chung cũng có thể sử dụng các chiến lược kiểu như:

- Transmission Control Protocol (TCP SYN flood).

- Internet Control Message Protocol/User Datagram Protocol (ICMP / UDP flood).

- Khuếch đại phản xạ non-DNS (ví dụ: NTP, SSDP, v.v.).

- Sự bất thường của gói tin.

Thật không may, máy chủ DNS trả lời cho <i> mọi thứ </i>, cho dù là ping, UDP hay TCP. Điều này khiến DNS đặc biệt dễ bị tổn hại trước mọi kiểu tấn công, cho dù các tấn công này dựa trên DNS hay không DNS.

Cách Anti DDoS DNS hiệu quả

Có 2 mục tiêu chính cần có của các hệ thống Anti DDoS đó là:

- Đảm bảo tính khả dụng của các dịch vụ cho người dùng hợp pháp.

- Đảm bảo các dịch vụ và cơ sở hạ tầng CNTT luôn hoạt động.

Nếu mục tiêu số 2 không hoàn thành thì mục tiêu số 1 cũng không thể thực hiện. Vì thế, cả hai mục tiêu đều quan trọng như nhau.

Một hệ thống Anti DDoS tốt sẽ làm giảm tình trạng dương tính giả và âm tính giả. Kết quả dương tính giả dẫn đến việc người dùng hợp pháp bị chặn và âm tính giả có thể khiến một cuộc tấn công DDoS thật vượt qua lớp bảo mật của hệ thống.

Trong hầu hết các giải pháp chống DDoS, việc xác định lưu lượng được ưu tiên, để tránh cho website bị nghẽn hoặc gián đoạn.

Như thể hiện trong hình trên, các bộ lọc lưu lượng truy cập đã loại bỏ các lưu lượng chưa đúng. Điều này có nghĩa là người dùng hợp pháp sẽ bị loại bỏ cùng với lưu lượng truy cập độc hại.

Để tránh điều này, hệ thống phòng thủ DDoS phải có khả năng phân biệt giữa người dùng hợp pháp và bất hợp pháp. Hiện tại, một số giải pháp Anti DDoS thông minh có khả năng phát hiện và giảm thiểu đa phương thức DDoS, bao gồm giảm thiểu leo thang, nhận dạng mẫu tấn công zero-day (ZAPR) và cả các tấn công DDoS tinh vi.

Một số cách để bảo vệ DNS khỏi DDoS như sau:

- Bỏ các truy vấn DNS không đúng định dạng

- Thả yêu cầu không phải DNS xuống cổng UDP 53

- Thả DNS BẤT KỲ yêu cầu nào

- Xác định các cuộc tấn công khuếch đại phản xạ

- Hạn chế quá nhiều truy vấn cho mỗi yêu cầu

- Loại bỏ cấu trúc FQDN lạm dụng hoặc các loại bản ghi

- Người yêu cầu xác thực để ngăn chặn hành vi giả mạo

- Theo dõi phản hồi NXDomain từ người yêu cầu

- Tìm hiểu FQDN được yêu cầu để ngăn chặn các tên miền phụ giả ngẫu nhiên giả mạo

- Bắt đầu chuyển vùng để chỉ cho phép các miền thực khi bị tấn công

- Giới hạn tổng số truy vấn đối với máy chủ DNS được bảo vệ

Các biện pháp phòng thủ này có thể ngăn chặn được rất nhiều các kiểu tấn công DNS DDoS của hacker hiện nay.

Nếu bạn có bất kỳ câu hỏi nào về bảo mật DNS khỏi DDoS, vui lòng liên hệ ngay với các chuyên gia của VNETWORK để được giải đáp.