SPF là gì?

SPF (Sender Policy Framework) là phương thức xác thực email dựa vào tên miền, SPF cho phép chủ sở hữu tên miền chỉ định rõ máy chủ/email server nào được phép gửi email dưới tên miền đó. SPF hoạt động dựa trên bản ghi TXT (Text Record) được công bố trong DNS (Domain Name System). Khi một email được gửi ra ngoài, hệ thống nhận sẽ kiểm tra địa chỉ IP của máy gửi xem có được phép gửi email theo email SPF record hay không.

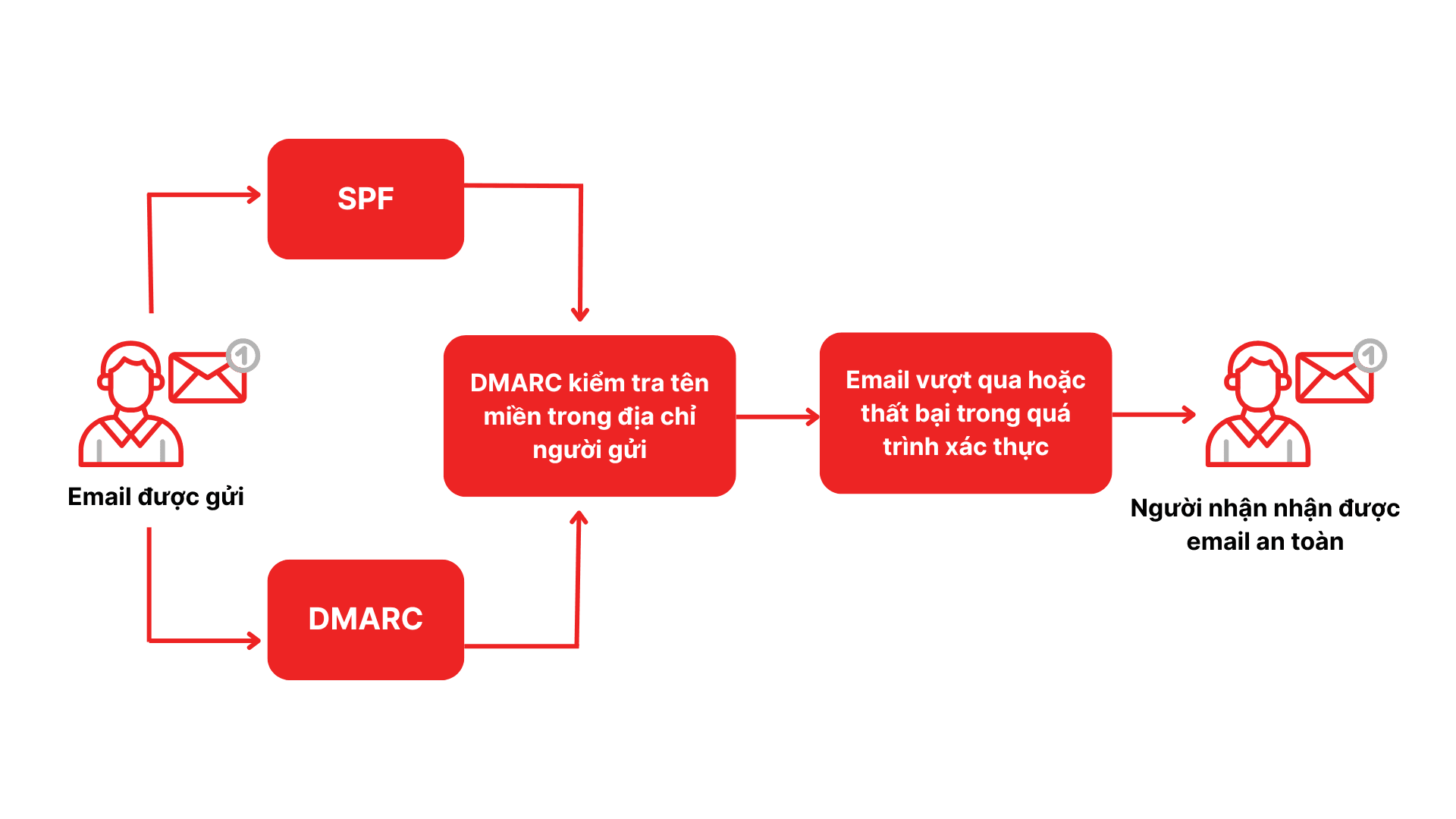

SPF hoạt động như thế nào?

SPF là một cơ chế xác thực email giúp máy chủ nhận biết liệu một email có thực sự được gửi từ máy chủ được phép hay không. Khi một email được gửi đi, hệ thống email của người nhận sẽ dựa vào email SPF record được cấu hình trong DNS domain của người gửi để kiểm tra xem email đó có hợp lệ không.

Để dễ hình dung, có thể xem SPF giống như một “danh sách trắng” khai báo: “Đây là danh sách các máy chủ được phép gửi email thay mặt domain của tôi. Máy chủ nào không nằm trong danh sách này thì không phải mail thật.”

Quy trình hoạt động của SPF email diễn ra như sau:

Email được gửi đi

Khi gửi một email từ domain của doanh nghiệp, hệ thống sẽ đóng gói email và đính kèm thông tin máy chủ gửi (IP hoặc dịch vụ gửi email).

Máy chủ nhận kiểm tra DNS của domain gửi

Ngay khi email đến máy chủ nhận, hệ thống sẽ tự động truy vấn DNS của domain để tìm bản ghi SPF tương ứng. Bản ghi này nằm ở dạng TXT và thường có cấu trúc như: v=spf1 include:_spf.google.com ~all

Đối chiếu thông tin người gửi với SPF record

Máy chủ nhận sẽ so sánh IP hoặc dịch vụ gửi email với danh sách được phép trong record SPF.

Nếu IP trùng khớp: email được xem là hợp lệ và có khả năng được chuyển vào inbox.

Nếu IP không nằm trong SPF email record: email có thể bị đánh dấu spam, cảnh báo spoofing hoặc bị từ chối.

Máy chủ nhận đánh giá mức độ tin cậy

Tùy vào chính sách SPF (ví dụ: -all, ~all, ?all), email sẽ được xử lý theo mức độ nghiêm ngặt khác nhau.

-all: từ chối hoàn toàn nếu máy chủ không hợp lệ

~all: cảnh báo mềm, có thể vào spam

?all: kiểm tra thông tin nhưng không chặn

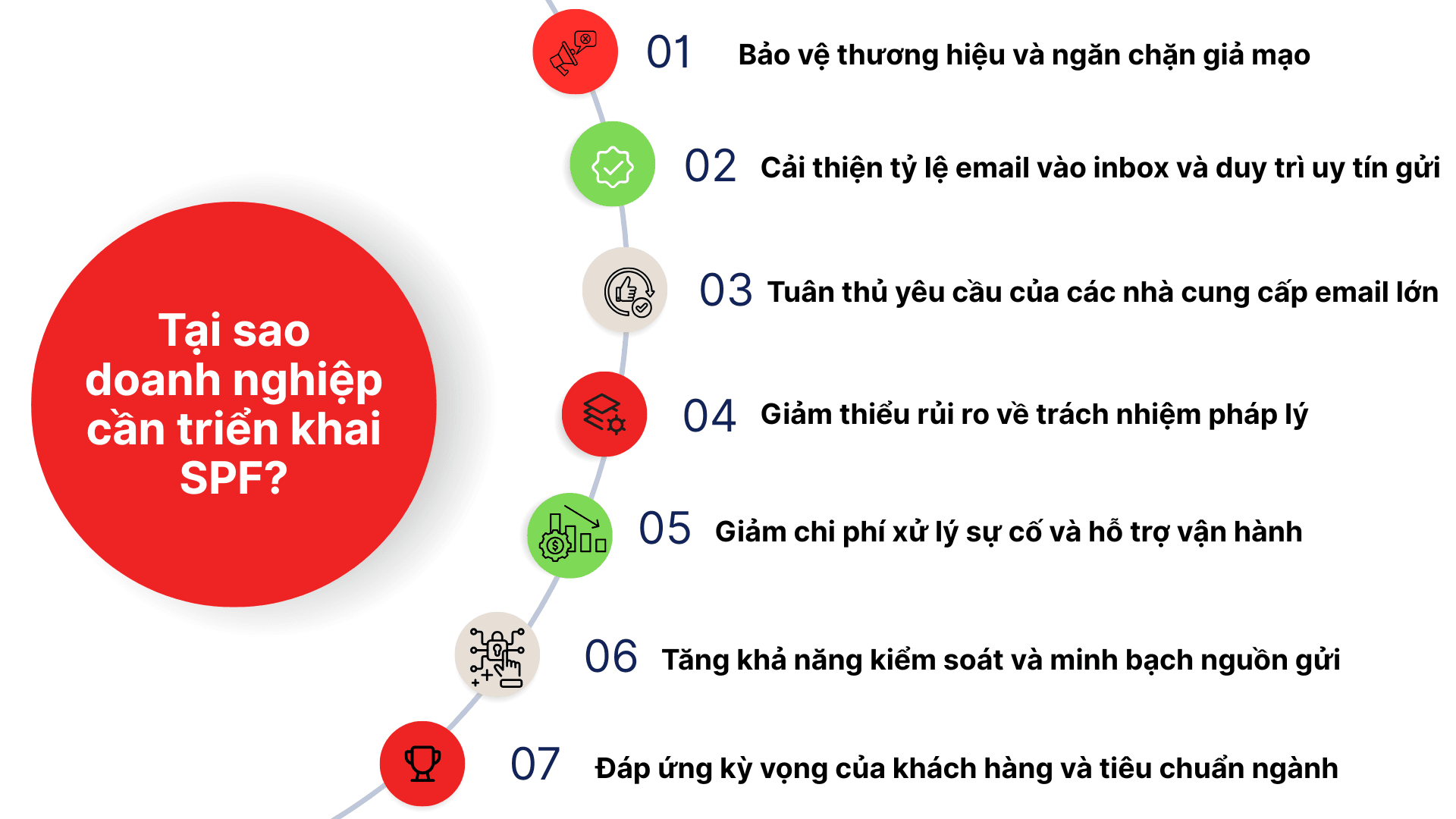

Tại sao doanh nghiệp cần triển khai SPF?

Bảo vệ thương hiệu và ngăn chặn giả mạo (spoofing - mạo danh email)

Những kẻ tấn công thường mạo danh domain của doanh nghiệp để gửi email lừa đảo chuyển khoản, đánh cắp dữ liệu hoặc phát tán mã độc. Khi doanh nghiệp cấu hình SPF đúng cách, máy chủ nhận có thể xác minh được email có thực sự được gửi từ hệ thống được ủy quyền hay không. Điều này giúp giảm đáng kể nguy cơ giả mạo và bảo vệ danh tiếng thương hiệu trước các chiêu thức tấn công như phishing (lừa đảo qua email) và BEC (Business Email Compromise - tấn công chiếm quyền giao dịch email).

Cải thiện tỷ lệ email vào inbox và duy trì uy tín gửi (sender reputation - uy tín tên miền gửi)

Các dịch vụ email lớn như Google, Yahoo hoặc Microsoft đều dựa vào SPF để đánh giá độ tin cậy của email. Khi SPF pass (xác thực thành công), email của doanh nghiệp có khả năng cao vào inbox thay vì bị đánh dấu spam. Mặc dù SPF không đảm bảo tuyệt đối 100% vào inbox, nhưng nó là một trong ba trụ cột quan trọng cùng DKIM (DomainKeys Identified Mail - chữ ký xác thực tên miền) và DMARC (Domain-based Message Authentication, Reporting & Conformance - chính sách xác thực và báo cáo dựa trên tên miền) để tối ưu deliverability (khả năng gửi thành công đến hộp thư).

Tuân thủ yêu cầu của các nhà cung cấp email lớn

Hiện nay, Google, Yahoo và nhiều nền tảng email quốc tế bắt buộc email phải vượt qua xác thực SPF. Nếu domain không thiết lập SPF hoặc cấu hình sai, các email gửi ra có nguy cơ bị chặn hoặc chuyển thẳng vào spam. Điều này ảnh hưởng trực tiếp đến hoạt động bán hàng, chăm sóc khách hàng và truyền thông nội bộ. Do đó, việc triển khai SPF đúng cách không chỉ là khuyến nghị mà đã trở thành tiêu chuẩn bắt buộc đối với mọi doanh nghiệp có sử dụng email.

Giảm thiểu rủi ro về trách nhiệm pháp lý

Trong các ngành nhạy cảm như tài chính, bảo hiểm hoặc y tế, thiệt hại do phishing có thể dẫn đến điều tra, phạt hành chính hoặc yêu cầu bồi thường. SPF được xem là một biện pháp bảo mật hợp lý giúp doanh nghiệp chứng minh tính tuân thủ và giảm trách nhiệm trong các sự cố liên quan đến lừa đảo qua email.

Giảm chi phí xử lý sự cố và hỗ trợ vận hành

SPF giúp phát hiện dấu hiệu giả mạo và bất thường ngay từ thời điểm email được gửi đến. Nhờ đó, đội ngũ IT hoặc SOC (Security Operations Center - Trung tâm vận hành an ninh) có thể nhanh chóng khoanh vùng sự cố, rút ngắn thời gian điều tra và giảm thiểu thiệt hại cho doanh nghiệp.

Tăng khả năng kiểm soát và minh bạch nguồn gửi

Để cấu hình SPF đúng, doanh nghiệp cần liệt kê toàn bộ các hệ thống gửi email hiện đang sử dụng, bao gồm các nền tảng email marketing, hệ thống CRM (Customer Relationship Management - quản lý quan hệ khách hàng), máy chủ SMTP (Simple Mail Transfer Protocol - máy chủ gửi mail), ứng dụng nội bộ hoặc các dịch vụ SaaS (Software as a Service - phần mềm dạng dịch vụ). Quá trình rà soát này giúp doanh nghiệp nhìn rõ toàn bộ môi trường gửi email, loại bỏ những dịch vụ cũ hoặc không còn dùng, giảm bớt rủi ro bảo mật và tránh việc kẻ tấn công lợi dụng lỗ hổng từ các hệ thống bỏ quên.

Đáp ứng kỳ vọng của khách hàng và tiêu chuẩn ngành

Khách hàng ngày càng mong muốn nhận được email an toàn và đáng tin cậy từ doanh nghiệp. SPF là tiêu chuẩn xác thực cơ bản thể hiện doanh nghiệp nghiêm túc trong việc bảo vệ thông tin và danh tính số. Việc triển khai SPF đúng cách cũng giúp doanh nghiệp tăng sự tin cậy trong mắt đối tác, đặc biệt là các đơn vị tài chính, ngân hàng hoặc tổ chức quốc tế.

SPF có khó triển khai không?

Về lý thuyết, SPF khá đơn giản, xác định những máy chủ nào được phép gửi email thay mặt domain của doanh nghiệp. Tuy nhiên, việc triển khai thực tế lại có thể phức tạp hơn nhiều. Dưới đây là một số thách thức phổ biến:

Cú pháp SPF dễ sai, khó kiểm tra

SPF được cấu hình bằng bản ghi TXT trong DNS. Tuy nhiên, cú pháp SPF khá nghiêm ngặt. Chỉ cần một lỗi nhỏ như thiếu dấu, sai thứ tự hoặc dư khoảng trắng cũng có thể khiến toàn bộ bản ghi mất hiệu lực, làm email bị từ chối hoặc rơi vào thư rác. Các doanh nghiệp chưa có chuyên môn về an ninh mạng hoặc email infrastructure thường gặp nhiều khó khăn hơn. Thậm chí, một số nhà cung cấp bảo mật email cũng từng có lỗi SPF trong chính domain của họ.

Quy tắc của SPF khá phức tạp

SPF không chỉ là danh sách IP đơn giản. Một bản ghi SPF có thể chứa nhiều loại chỉ thị như:

- Danh sách IP hoặc dải IP được phép gửi.

- Quy tắc tham chiếu tới bản ghi DNS khác, ví dụ: cho phép server gửi mail nếu IP nằm trong bản ghi A hoặc MX của domain.

- Sử dụng chỉ thị “include” để tham chiếu các quy tắc SPF được quản lý bởi một bên thứ ba.

Ví dụ: doanh nghiệp dùng Gmail trong Google Workspace sẽ cần thêm vào bản ghi SPF đoạn include:_spf.google.com. Điều này cho phép các máy chủ của Google (Gmail, Google Calendar, Google Docs…) gửi email hợp lệ dưới tên miền doanh nghiệp. Các nhà cung cấp dịch vụ email khác (CRM, marketing automation, SaaS…) cũng sử dụng cơ chế tương tự. Với số lượng dịch vụ gửi mail bên thứ ba ngày càng nhiều, việc xây dựng bản ghi SPF chính xác càng trở nên khó khăn.

Khó khăn trong bảo trì và cập nhật

SPF không chỉ thiết lập một lần rồi bỏ đó. Mỗi khi doanh nghiệp thêm hoặc ngừng sử dụng một hệ thống gửi email, bản ghi phải được cập nhật. Nếu không, email có thể bị chặn hoặc giả mạo dễ dàng hơn.

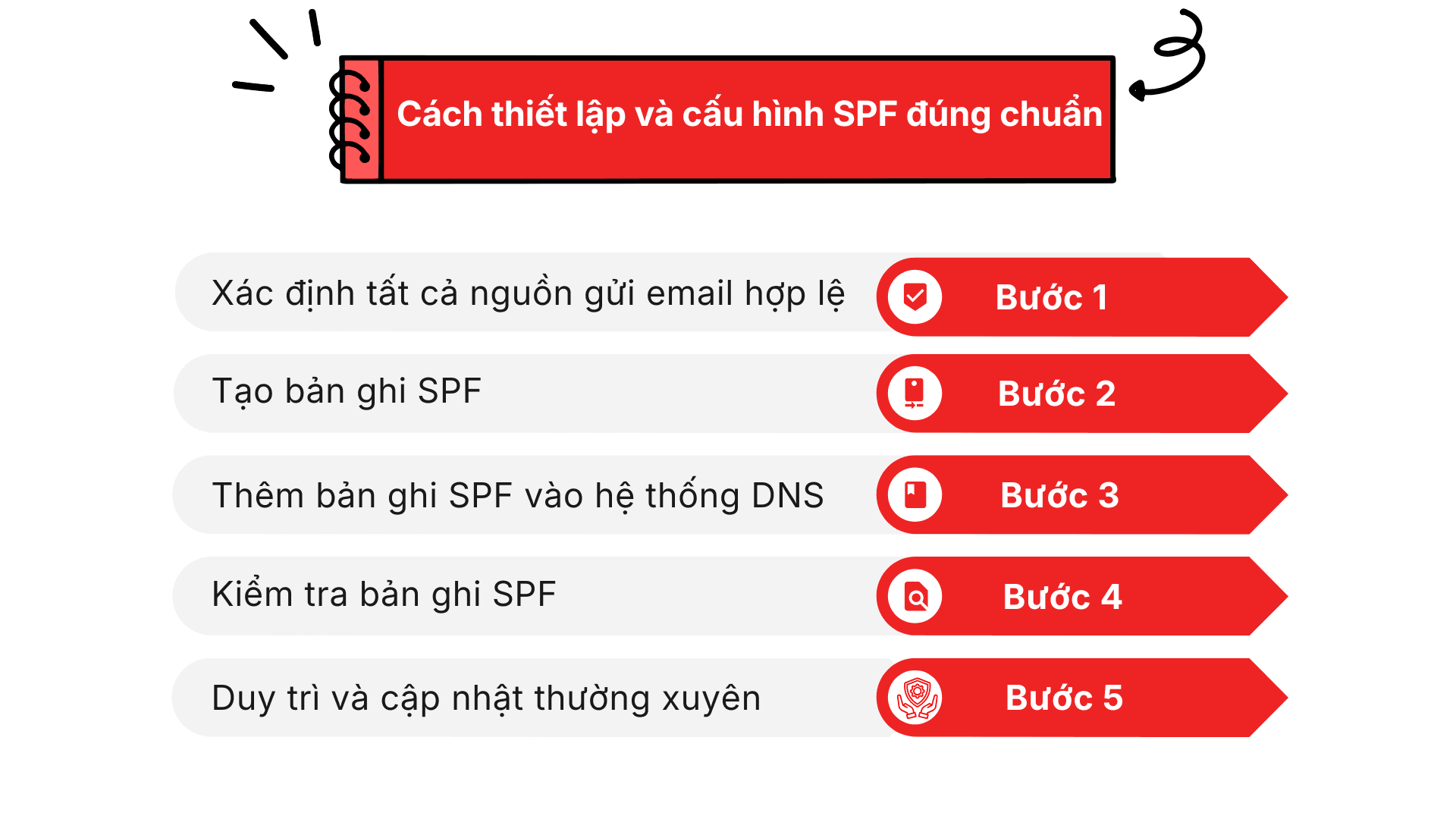

Cách thiết lập và cấu hình SPF đúng chuẩn

Thiết lập SPF là bước quan trọng giúp doanh nghiệp bảo vệ email trước giả mạo, nâng cao độ tin cậy với máy chủ nhận. Dưới đây là hướng dẫn cách thiết lập và cấu hình SPF đúng chuẩn.

Bước 1: Xác định tất cả nguồn gửi email hợp lệ

Doanh nghiệp cần thống kê toàn bộ nền tảng đang gửi email thay mặt tên miền, ví dụ: Google Workspace, Microsoft 365, Salesforce, SendGrid, HubSpot, MailerLite, máy chủ SMTP nội bộ (on-premise SMTP servers),...). Việc thiếu sót bất kỳ nguồn gửi nào có thể khiến email hợp lệ bị từ chối hoặc vào spam.

Bước 2: Tạo bản ghi SPF

SPF được khai báo trong DNS bằng bản ghi TXT. Cấu trúc cơ bản như sau:

- Bắt đầu bằng v=spf1 (khai báo phiên bản SPF).

- Thêm cơ chế (mechanisms) tương ứng với từng nguồn gửi:

- include: cho nền tảng bên thứ ba. Ví dụ: include:spf.protection.outlook.com

- ip4/ip6: khai báo địa chỉ IP máy chủ gửi, ví dụ: ip4:203.113.45.10

- mx/a: sử dụng khi doanh nghiệp gửi email từ hạ tầng của chính mình

- Kết thúc bằng ~all (softfail) trong giai đoạn thử nghiệm. Khi cấu hình đã ổn định, chuyển sang -all (hardfail) để chặn hoàn toàn nguồn gửi không hợp lệ.

Bước 3: Thêm bản ghi SPF vào hệ thống DNS

Truy cập hệ thống quản lý DNS của tên miền và tạo bản ghi TXT như sau:

- Type: TXT

- Name: @

- Value: v=spf1 include:spf.protection.outlook.com mx ~all

Sau khi lưu, DNS sẽ xuất bản bản ghi để các máy chủ email khác kiểm tra.

Bước 4: Kiểm tra bản ghi SPF

Doanh nghiệp nên xác thực bản ghi bằng các công cụ kiểm tra SPF hoặc gửi thử email đến hộp thư bên ngoài và xem mục Authentication-Results trong header để xác nhận SPF đã “pass”.

Bước 5: Duy trì và cập nhật thường xuyên

Cập nhật khi doanh nghiệp thêm hoặc ngừng sử dụng một hệ thống gửi email. Đảm bảo không vượt quá giới hạn 10 DNS lookup vì nếu vượt quá, SPF sẽ bị lỗi. Kiểm tra định kỳ để tránh lỗi cú pháp hoặc xung đột giữa các cơ chế.

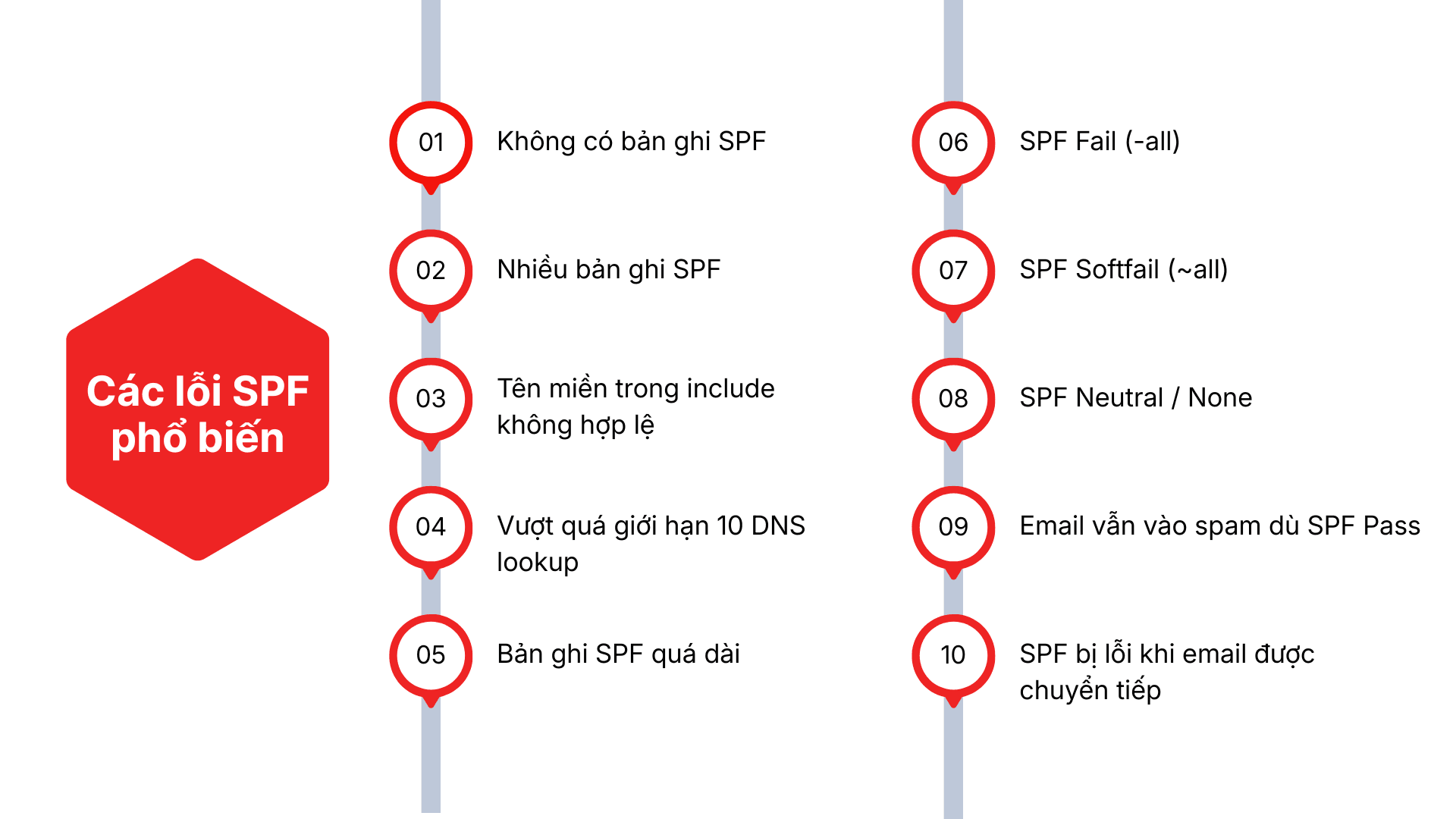

Các lỗi SPF phổ biến và cách khắc phục

Không có bản ghi SPF

- Nguyên nhân: Tên miền chưa được cấu hình bản ghi TXT chứa SPF trong DNS.

- Tác động: Dễ bị giả mạo tên miền (email spoofing). Email có thể bị đánh dấu spam hoặc bị chặn.

- Hướng xử lý: Xác định toàn bộ nguồn gửi hợp lệ của doanh nghiệp. Tạo bản ghi SPF tối thiểu, ví dụ: v=spf1 include:_spf.example.com ~all. Thêm bản ghi TXT vào DNS và kiểm tra sau khi DNS cập nhật. Test bằng công cụ SPF Checker.

Nhiều bản ghi SPF

- Nguyên nhân: Có nhiều bản ghi TXT chứa SPF vì tạo mới thay vì chỉnh sửa bản ghi cũ.

- Tác động: Vi phạm tiêu chuẩn RFC (chỉ được phép 1 bản ghi SPF). Gây lỗi PermError, email có thể bị từ chối.

- Hướng xử lý: Gộp toàn bộ cơ chế SPF vào một bản ghi duy nhất. Kiểm tra tổng số truy vấn DNS để đảm bảo không vượt quá giới hạn.

Tên miền trong include không hợp lệ

- Nguyên nhân: Tên miền được include không tồn tại SPF hoặc bị nhập sai.

- Tác động: SPF bị lỗi, email có thể bị đánh dấu là không hợp lệ.

- Hướng xử lý: Kiểm tra lại cú pháp include. Đảm bảo tên miền được tham chiếu có bản ghi SPF hợp lệ. Điều chỉnh các lỗi chính tả hoặc lỗi tham chiếu.

Vượt quá giới hạn 10 DNS lookup

- Nguyên nhân: Sử dụng quá nhiều cơ chế như include, a, mx, exists dẫn đến vượt giới hạn 10 truy vấn.

- Tác động: SPF bị đánh dấu PermError, email bị từ chối.

- Hướng xử lý: Rà soát toàn bộ chuỗi include để loại bỏ include lồng nhau không cần thiết. Tối ưu bản ghi SPF hoặc sử dụng các dịch vụ tối ưu SPF tự động nếu cần.

Bản ghi SPF quá dài

- Nguyên nhân: TXT record vượt giới hạn 255 ký tự hoặc chứa quá nhiều nguồn gửi.

- Tác động: Bản ghi có thể không được chấp nhận hoặc gây lỗi khi kiểm tra.

- Hướng xử lý: Chia bản ghi thành nhiều chuỗi trong dấu ngoặc kép. Loại bỏ các dịch vụ gửi mail không còn sử dụng để rút gọn bản ghi. Tối ưu lại cấu trúc SPF để giảm độ dài.

SPF Fail (-all)

- Nguyên nhân: Nguồn gửi email không nằm trong bản ghi SPF.

- Tác động: Email bị máy chủ nhận từ chối hoàn toàn.

- Hướng xử lý: Bổ sung IP hoặc include tương ứng cho nguồn gửi đó. Kiểm tra nhật ký để xác định nguồn gửi bị bỏ sót.

SPF Softfail (~all)

- Nguyên nhân: Nguồn gửi chưa được cấp quyền đầy đủ nhưng hệ thống nhận vẫn cho qua ở mức cảnh báo.

- Tác động: Email dễ rơi vào spam hoặc bị đánh dấu khả nghi.

- Hướng xử lý: Hoàn thiện danh sách nguồn gửi hợp lệ. Chuyển từ ~all sang –all khi đã kiểm tra đầy đủ.

SPF Neutral / None

- Nguyên nhân: Bản ghi SPF chưa đưa ra quy tắc xử lý rõ ràng đối với nguồn gửi không hợp lệ.

- Tác động: Không cung cấp tín hiệu bảo mật đủ mạnh. Tăng rủi ro bị giả mạo tên miền.

- Hướng xử lý: Cập nhật chính sách xử lý thành ~all hoặc –all khi bản ghi đã hoàn chỉnh.

Email vẫn vào spam dù SPF Pass

- Nguyên nhân: SPF hợp lệ nhưng tên miền thiếu các cơ chế xác thực khác như DKIM, DMARC hoặc uy tín IP/domain thấp.

- Tác động: Email bị đánh dấu spam dù đã vượt qua kiểm tra SPF.

- Hướng xử lý: Triển khai đầy đủ bộ ba xác thực: SPF + DKIM + DMARC. Theo dõi uy tín IP/domain gửi và tối ưu tần suất gửi.

SPF bị lỗi khi email được chuyển tiếp

- Nguyên nhân: SPF không hoạt động tốt trong môi trường forward vì IP gửi bị thay đổi.

- Tác động: Email hợp lệ có thể bị đánh dấu sai.

- Hướng xử lý: Khuyến nghị sử dụng SRS (Sender Rewriting Scheme). Bảo đảm email được ký DKIM từ hệ thống gửi ban đầu để giữ nguyên tính xác thực.

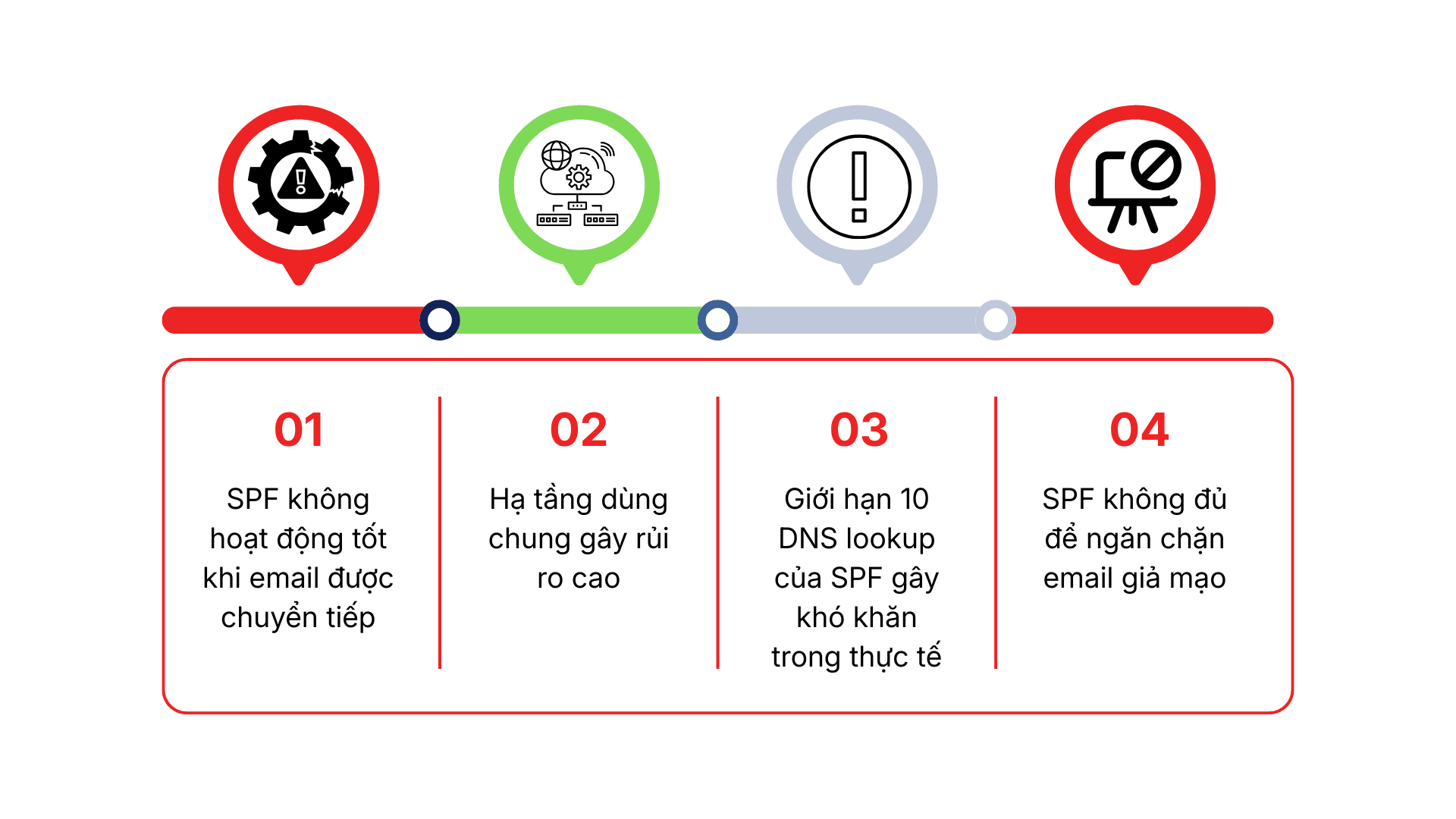

Rủi ro và hạn chế của SPF

SPF không hoạt động tốt khi email được chuyển tiếp (Email Forwarding)

Một trong những hạn chế lớn nhất của SPF là không hỗ trợ email forwarding. SPF xác thực dựa trên IP của máy chủ gửi cuối cùng. Vì vậy, khi email được chuyển tiếp qua một hệ thống trung gian, IP cuối cùng không còn là của người gửi gốc. Điều này khiến email hợp lệ bị đánh dấu là không đạt SPF, vì với máy chủ nhận, email trông như được gửi từ máy chủ forwarding chứ không phải từ hệ thống gửi ban đầu. Kết quả là nhiều email hợp pháp có thể bị rơi vào spam hoặc bị từ chối, dù người gửi không hề vi phạm gì.

Hạ tầng dùng chung (Shared Infrastructure) gây rủi ro cao

Nhiều doanh nghiệp sử dụng dịch vụ email đám mây (cloud email services) như Mailchimp, SendGrid hoặc các nền tảng SaaS khác. Các dịch vụ này hoạt động trên IP chia sẻ, nghĩa là nhiều khách hàng cùng sử dụng một dải IP.

Khi thêm IP của dịch vụ đó vào SPF, đồng nghĩa với việc ủy quyền cho dải IP đó gửi email thay mặt domain của doanh nghiệp. Nhưng người khác dùng cùng IP cũng có thể gửi email mang tên domain của doanh nghiệp, nếu họ cố tình lạm dụng hệ thống. SPF không có khả năng phân biệt chủ sở hữu và những người dùng chung IP. Điều này tạo ra nguy cơ bị mạo danh ngay cả khi SPF pass.

Giới hạn 10 DNS lookup của SPF gây khó khăn trong thực tế

SPF chỉ cho phép tối đa 10 DNS lookup (truy vấn DNS). Nhưng hiện nay, hầu hết doanh nghiệp sử dụng nhiều công cụ gửi email: Google Workspace, Microsoft 365, Salesforce,... Mỗi dịch vụ có thể yêu cầu từ 1 đến 4 DNS lookup thông qua cơ chế include và các include này còn chứa include lồng nhau. Ví dụ: include:_spf.google.com thực tế có thể tạo ra 4 DNS lookup. Vì vậy, doanh nghiệp rất dễ vượt quá giới hạn 10 lookup, dẫn đến SPF PermError, Email hợp lệ bị từ chối, Email rơi vào spam, SPF bị vô hiệu hóa hoàn toàn.

Nhiều đơn vị cố gắng khắc phục bằng cách dùng SPF flattening để gom toàn bộ IP của các dịch vụ lại thành một bản ghi duy nhất. Nhưng IP của nhà cung cấp cloud thay đổi liên tục, khiến SPF nhanh chóng lỗi thời và phải cập nhật thường xuyên. Một số vendor dùng dải IP cực rộng (hàng nghìn đến hàng triệu IP) để tránh cập nhật, nhưng điều này vô tình mở cửa cho kẻ tấn công lợi dụng gửi email giả mạo. Do đó, giới hạn 10 lookup khiến SPF trở thành gánh nặng vận hành nếu không có giải pháp quản lý chuyên nghiệp.

SPF không đủ để ngăn chặn email giả mạo (email spoofing)

SPF xác thực dựa trên địa chỉ kỹ thuật ở phần Return-Path. Đây là địa chỉ dùng để nhận phản hồi hoặc thư báo lỗi. Tuy nhiên, người dùng bình thường không nhìn thấy địa chỉ này khi mở email. Thay vào đó, họ chỉ thấy địa chỉ hiển thị trong “From:”, là phần dễ bị giả mạo nhất.

Vì vậy, dù SPF hoạt động bình thường, vẫn tồn tại các rủi ro, “From:” vẫn có thể bị làm giả, vì SPF không kiểm tra phần này. Kẻ tấn công có thể đặt “From: support@yourcompany.com” để đánh lừa người nhận. Trong khi đó, Return-Path (địa chỉ mà SPF thực sự kiểm tra) lại thuộc về domain của kẻ tấn công. Nếu domain giả mạo kia có SPF hợp lệ, email vẫn vượt qua kiểm tra SPF, dù hoàn toàn không phải của doanh nghiệp.

Kết quả là người nhận nhìn thấy một email trông rất thật, nhưng thực chất lại là thư lừa đảo. Do đó, SPF không thể bảo vệ doanh nghiệp khỏi phishing nếu không được triển khai cùng DKIM và đặc biệt là DMARC, vốn kiểm tra xem “From:” có khớp với domain được xác thực hay không.

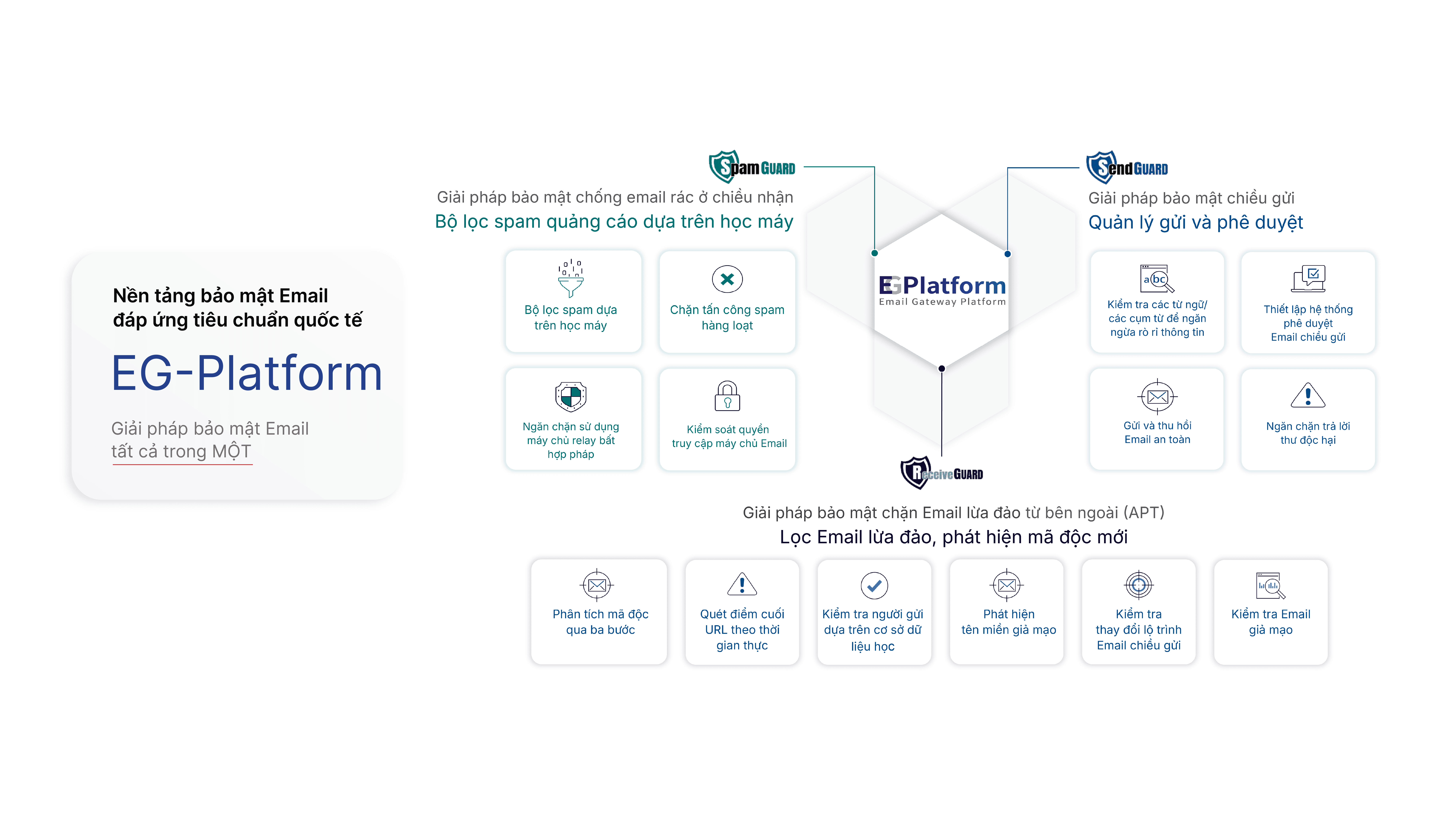

EG-Platform: Giải pháp tối ưu hóa SPF và bảo mật email bằng AI

EG-Platform là nền tảng bảo mật email duy nhất trên thế giới đáp ứng 100% chuẩn ITU-T X.1236 của Liên minh Viễn thông Quốc tế (ITU). Giải pháp vận hành trên nền tảng AI và Machine Learning, giúp doanh nghiệp bảo vệ hệ thống email toàn diện theo cả hai chiều gửi và nhận, đảm bảo an toàn trước mọi hình thức tấn công trong môi trường số.

Lớp bảo vệ 1 - SpamGUARD

SpamGUARD là lớp phòng thủ đầu tiên và quan trọng trong EG-Platform. Hệ thống sử dụng thuật toán Machine Learning để phân tích, chấm điểm và phân loại email theo mức độ tin cậy. Điểm nổi bật của SpamGUARD nằm ở khả năng xác thực nguồn gửi thông qua ba tiêu chuẩn quốc tế:

- SPF: Kiểm tra địa chỉ IP gửi có được cấp quyền hay không, giúp ngăn giả mạo miền.

- DKIM: Đảm bảo tính toàn vẹn của nội dung email bằng chữ ký số.

- DMARC: Áp dụng chính sách xác thực, đảm bảo SPF và DKIM thống nhất với miền gửi.

Nhờ cơ chế xác thực chặt chẽ này, SpamGUARD có thể ngăn chặn thư rác, email phishing, tệp chứa mã độc và ransomware trước khi email đến tay người dùng. Đây là tuyến phòng thủ quan trọng nhằm giảm thiểu các nguy cơ tấn công qua email.

Lớp bảo vệ 2 – ReceiveGUARD

ReceiveGUARD tiếp nhận và kiểm tra sâu email đến bằng nhiều cơ chế bảo mật nâng cao. Hệ thống phân tích nội dung, file đính kèm và đường dẫn URL trong môi trường ảo (Virtual Area) nhằm phát hiện các dấu hiệu mã độc trước khi người dùng mở email. Bên cạnh đó, ReceiveGUARD còn xác thực tiêu đề, kiểm tra IP người gửi, phân tích dấu hiệu giả mạo và chuyển đổi các URL nguy hiểm thành hình ảnh để ngăn chặn truy cập vào trang web độc hại. Nhờ vậy, lớp bảo vệ này giúp chặn đứng các mối đe dọa ẩn trong nội dung email.

Lớp bảo vệ 3 – SendGUARD

SendGUARD đảm nhiệm vai trò bảo mật email trước khi gửi ra ngoài, giúp doanh nghiệp giảm thiểu nguy cơ rò rỉ thông tin. Hệ thống theo dõi các hành vi gửi bất thường dựa trên IP, quốc gia và tần suất gửi. Ngoài ra, SendGUARD hỗ trợ lọc từ khóa, kiểm duyệt email trước khi gửi và cho phép đặt mật khẩu bảo vệ nội dung. Nhờ đó, toàn bộ luồng thông tin gửi đi luôn được kiểm soát chặt chẽ.

Kết luận

SPF là nền tảng quan trọng trong bảo mật email, giúp doanh nghiệp ngăn chặn giả mạo và tăng độ tin cậy cho hệ thống giao tiếp. Tuy nhiên, SPF chỉ thật sự hiệu quả khi được quản trị đúng cách, kết hợp giám sát liên tục và các lớp bảo vệ nâng cao. Để bảo vệ domain toàn diện trước spoofing, phishing và các cuộc tấn công tinh vi, doanh nghiệp nên triển khai giải pháp chuyên sâu như EG-Platform. Liên hệ VNETWORK để được tư vấn và tăng cường an toàn cho toàn bộ hệ thống email của bạn.

FAQ - Các câu hỏi thường gặp về SPF

1. SPF là gì?

SPF (Sender Policy Framework) là bản ghi DNS xác định máy chủ được phép gửi email cho domain.

2. Tại sao SPF cần thiết cho doanh nghiệp?

SPF giúp ngăn giả mạo tên miền, cải thiện deliverability và tạo nền tảng để triển khai DKIM/DMARC, giảm rủi ro phishing và mất tiền do lừa đảo.

3. SPF email record là gì?

Đây là bản ghi TXT trong DNS chứa các thông tin cho phép máy chủ nhận kiểm tra nguồn gửi email hợp lệ.

4. SPF có giúp email vào inbox nhiều hơn không?

Có. SPF là một trong ba tiêu chí quan trọng giúp cải thiện tỷ lệ inbox (cùng DKIM và DMARC).

5. SPF có ngăn chặn phishing không?

SPF giúp chặn spoofing domain nhưng không đủ để chặn mọi hình thức phishing. Cần thêm DKIM, DMARC và các lớp bảo mật nâng cao.

6. SPF có bắt buộc đối với doanh nghiệp không?

Hầu hết nền tảng email lớn yêu cầu domain phải có SPF, nếu không email dễ vào spam hoặc bị từ chối.

7. EG-Platform hỗ trợ cấu hình SPF như thế nào?

EG-Platform tự động kiểm tra, tối ưu, giám sát SPF và kết hợp AI để ngăn chặn spoofing hiệu quả hơn.

8. Làm thế nào kiểm tra SPF record của domain?

Dùng công cụ như MXToolbox, dig/nslookup hoặc các trình kiểm tra SPF online. Kiểm tra nội dung TXT record, xác định includes, ip4/ip6 và đảm bảo tổng số DNS lookup không vượt quá 10.

9. SPF fail có phải luôn là email độc hại?

Không phải luôn. SPF fail là chỉ báo rủi ro cao nhưng có trường hợp hợp lệ (ví dụ email được forward). Cần phân tích header, DKIM, nội dung và tệp đính kèm trước khi kết luận.

10. SPF có ảnh hưởng đến email forwarding không?

Có. SPF thường fail khi email bị forward vì IP của forwarder không nằm trong SPF gốc. Giải pháp: sử dụng DKIM và giải pháp chuyển đổi (SRS) hoặc áp dụng DMARC alignment.

11. Nên dùng ~all hay -all trong SPF?

Bắt đầu với ~all (soft-fail) khi test và giám sát. Khi chắc chắn toàn bộ nguồn gửi đã được liệt kê, chuyển sang -all (hard-fail) để ngăn hoàn toàn IP không hợp lệ.