Trong quý 1/2021, tình hình tấn công DDoS đã có một vài “điểm nóng”. Hình thức làm việc và học tập từ xa tiếp tục tạo cơ hội cho các tin tặc tấn công. Không chỉ các tổ chức hợp pháp mới là mục tiêu của các hacker. Giờ đây, các mạng hoạt động ngầm cũng không tránh khỏi số phận bị tấn công. Báo cáo dưới đây sẽ chia sẻ chi tiết hơn về tình hình tấn công DDoS trong quý 1 2021 vừa qua.

Tổng quan tình hình tấn công DDoS

Quý 1 năm 2021 đã chứng kiến sự xuất hiện của hai mạng botnet mới. Đầu tiên là tin tức về phần mềm độc hại FreakOut tấn công các thiết bị Linux xuất hiện khắp các mặt báo vào đầu năm nay. Hacker đã khai thác một số lỗ hổng nghiêm trọng trong chương trình được cài đặt trên máy nạn nhân. Trong đó có cả CVE-2021-3007 mới được phát hiện gần đây. Các tội phạm mạng botnet sử dụng các thiết bị nhiễm malware để thực hiện DDoS attack hoặc khai thác tiền điện tử.

Phần mềm độc hại FreakOut tấn công các thiết bị Linux

Botnet còn lại là một active bot tập trung vào các thiết bị Android có debug interface ADB (Android Debug Bridge). Mạng botnet này được gọi là Matryosh (bắt nguồn từ tiếng Nga matryoshka - một loại búp bê). Bởi vì chúng phải thực hiện nhiều bước để có được địa chỉ C&C. Đây không phải là bot đầu tiên tấn công thiết bị di động qua debug interface. Trước đây, ADB.Miner, Ares, IPStorm, Trinity và các phần mềm độc hại khác cũng đã khai thác lỗ hổng này.

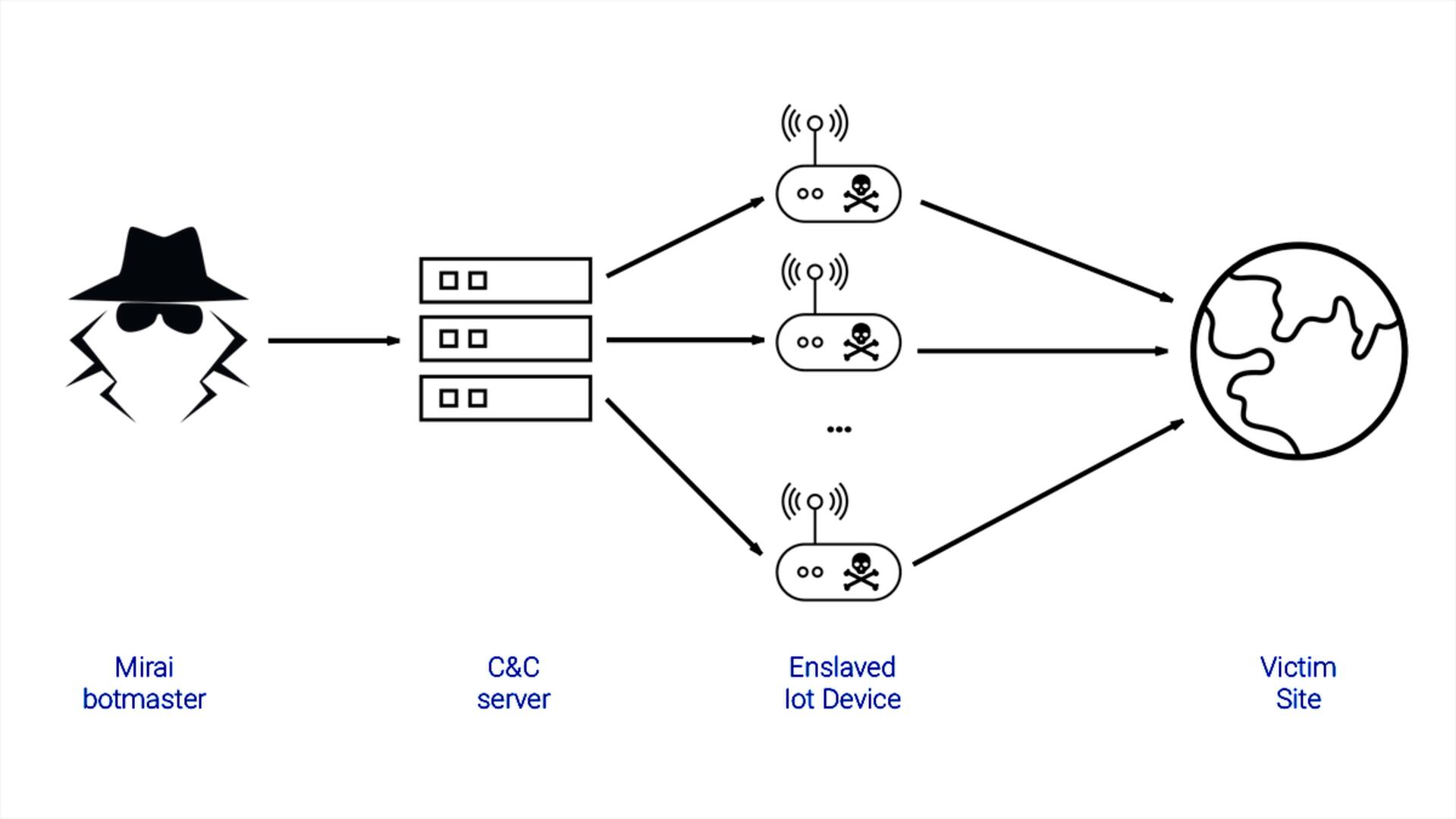

Quý 1 cũng chứng kiến sự trở lại của Mirai. Hacker đã lây nhiễm cho các thiết bị mạng, khai thác các lỗ hổng mới hoặc lỗi chưa xác định. Theo các chuyên gia, cuộc tấn công này đã ảnh hưởng đến hàng nghìn thiết bị.

Mạng botnet Mirai cũng trở lại

Trong Q1, tội phạm mạng sử dụng nhiều công cụ mới để khuếch đại các cuộc tấn công DDoS. Một trong số đó là Plex Media Server để thiết lập máy chủ đa phương tiện trên hệ điều hành Windows, macOS hoặc Linux, network-attached storage (NAS), trình phát đa phương tiện kỹ thuật số…Khoảng 37.000 thiết bị cài đặt Plex Media Server rất dễ bị tấn công. Mặc dù chúng có thể truy cập mạng trực tiếp hoặc nhận các gói tin từ cổng UDP cụ thể. Plex Media Server tạo ra các junk traffic từ yêu cầu Plex Media Service Discovery Protocol (PMSSDP) và khuếch đại cuộc tấn công lên khoảng 4,68.

Vector khuếch đại chủ yếu là dịch vụ RDP để kết nối từ xa với các thiết bị Windows. Máy chủ RDP nghe trên cổng UDP 3389 được sử dụng để khuếch đại các cuộc tấn công DDoS. Đã tìm thấy 33.000 thiết bị dễ bị tấn công tại thời điểm công bố thông tin về việc sử dụng sai các dịch vụ truy cập từ xa. Hệ số khuếch đại cao hơn rất nhiều so với trường hợp của Plex Media Server: 85,9. Để ngăn chặn các cuộc tấn công qua RDP, bạn nên ẩn máy chủ RDP sau VPN hoặc vô hiệu hoá cổng UDP 3389.

Điều đó không có nghĩa VPN là giải pháp an toàn vì nó cũng dễ bị tấn công theo kiểu khuếch đại. Trong quý 1 năm 2021, các hacker đã truy lùng các máy chủ VPN của Powerhouse. Thủ phạm hoá ra là giao thức Chameleon. Đây là giao thức bảo vệ chống lại việc ngăn chặn VPN và khả năng nghe trên cổng UDP 20811. Phản hồi của máy chủ trên cổng Chameleon lớn hơn 40 lần so với request ban đầu. Vì vậy, nhà cung cấp đã phải phát hành bản vá cho sự cố này.

VPN cũng dễ bị tấn công theo kiểu khuếch đại

Tuy nhiên, không phải người dùng nào cũng cập nhật bản vá kịp thời. Tính đến giữa tháng 3 có khoảng 4.300 máy chủ web dùng để khuếch đại DDoS qua giao thức DTLS. Các thiết bị này bị định cấu hình sai hoặc chưa cập nhật phiên bản mới nhất. Tội phạm mạng đã không uổng phí thời gian khi dùng phương pháp khuếch đại này để thực hiện các cuộc tấn công DDoS.

Các hacker không chỉ xem giao thức phi tiêu chuẩn như một phương tiện khuếch đại mà còn là công cụ để thực hiện các cuộc tấn công DDoS. Trong quý 1, một vector tấn công mới đã xuất hiện dưới dạng DCCP (Datagram Congestion Control Protocol). Đây là một giao thức truyền tải để điều chỉnh tải mạng khi truyền dữ liệu trong thời gian thực. Các cơ chế chống nghẽn mạng không ngăn được giao thức tấn công này. Kết quả là tạo ra nhiều request, gây flood cho nhiều người dùng. Hơn nữa, về phía người nhận gói tin rác, không có ứng dụng DCCP nào có thể truy cập trực tuyến. Nhiều khả năng là do những kẻ tấn công đang tìm cách vượt qua các tiêu chuẩn DDoS Protection.

Một vector DDoS bất thường khác đã được FBI cảnh báo. Họ đã cảnh báo về sự gia tăng của các cuộc tấn công vào các trung tâm điều phối khẩn cấp. Các cuộc tấn công TDoS (từ chối dịch vụ qua điện thoại) nhằm mục đích giữ cho số điện thoại của nạn nhân luôn bận và bị flood các cuộc gọi rác. Có 2 phương pháp TDoS chính: thông qua flash mobs trên mạng xã hội hoặc diễn đàn và tấn công tự động bằng phần mềm VoIP. Tuy tấn công TDoS không phải là mới, nhưng nó ngăn chặn người dân tiếp cận các cơ quan khẩn cấp.

Tấn công TDoS ngăn chặn người dân tiếp cận các cơ quan khẩn cấp

Nhìn chung, quý này có rất nhiều cuộc tấn công từ chối dịch vụ phân tán được các phương tiện truyền thông đưa tin. Đặc biệt, phần mềm tống tiền DDoS tiếp tục tấn công các tổ chức trên toàn thế giới vào đầu năm nay. Trong một số trường hợp, khả năng tấn công DDoS của các hacker lớn đến bất ngờ. Ví dụ, một công ty sòng bạc châu âu đã bị tấn công bởi traffic rác, đạt đỉnh 800GB/giây. Nhà cung cấp dịch vụ Internet Maltese Melita cũng bị tấn công ransomware. Cuộc tấn công DDoS đó đã làm gián đoạn các dịch vụ của nhà ISP này. Đồng thời, những kẻ tấn công ransomware đã đánh cắp dữ liệu trước khi mã hoá. Chúng xem tấn công DDoS như một công cụ tống tiền. Cuộc tấn công đầu tiên xảy ra vào cuối năm ngoái khi nạn nhân không chấp nhận thương lượng. Vào tháng 1, các tội phạm mạng dùng Avaddon cũng đã nhảy vào cuộc chiến. Tiếp đến tháng 3, nhóm tấn công ransomware Sodinokibi (REvil) cũng đã gia nhập.

Ransomware gia tăng có thể do giá tiền điện tử tiếp tục tăng trong quý 1 năm 2021. Vào đầu tháng 2, Tesla đã công bố một khoản đầu tư lớn vào Bitcoin, thúc đẩy tiền điện tử. Kết quả là một số sàn giao dịch tiền điện tử không thể đối phó với số lượng người đăng ký quá lớn, dẫn đến downtime. Sàn giao dịch EXMO của Anh cũng đã bị tấn công DDoS. Công ty thừa nhận cuộc tấn công đã ảnh hưởng đến toàn bộ hạ tầng mạng chứ không riêng website.

Vì nhiều người dùng vẫn đang làm việc và hoạt động tại nhà vào quý 1 năm 2021. Do đó, những kẻ tấn công nhắm tới các tài nguyên được nhiều người dùng sử dụng nhất. Ngoài Melita nói trên, nhà cung cấp A1 Telekom của Áo và công ty viễn thông Scarlet của Bỉ cũng đã bị tấn công DDoS (mặc dù không có ransomware). Trong cả hai trường hợp, khách hàng của họ đều gặp sự cố gián đoạn liên lạc. Và trường hợp của A1 Telekom, sự cố xảy ra trên toàn quốc.

Hoạt động giải trí online cũng là đối tượng mục tiêu của các tội phạm mạng trong suốt quý 1. Như Blizzard đã báo cáo về một cuộc tấn công từ chối dịch vụ DDoS vào đầu tháng 1 năm nay. Lượng traffic rác lớn khiến người chơi, đặc biệt là những người cố gắng kết nối với máy chủ World of Warcraft gặp phải tình trạng kết nối chậm. Cũng có trường hợp người chơi bị rớt khỏi máy chủ. Đến cuối tháng, tội phạm mạng đã tiếp tục tấn công Liên Minh Huyền Thoại. Người chơi tham gia giải đấu ở chế độ Clash đã gặp sự cố đăng nhập và lỗi gián đoạn kết nối. Vào tháng 2, một cuộc tấn công DDoS đã tạm thời vô hiệu hoá dịch vụ truyền hình của Siminn Iceland. Và vào tháng 3, máy chủ LittleBigPlanet đã không hoạt động trong vài ngày.

Blizzard cũng bị tấn công DDoS vào đầu tháng 1 - 2021

Vào đầu năm 2021, nhiều trường học đã chuyển sang hình thức on-campus hoặc hybrid mode. Nhưng điều này cũng không ngăn chặn được các cuộc tấn công DDoS. Thay vì gây flood các nền tảng trực tuyến bằng traffic rác, hacker tìm cách đoạt quyền truy cập internet của các cơ sở giáo dục. Cụ thể, vào tháng 2, các trường học ở Hoa Kỳ thuộc các bang Winthrop, Massachusetts và Manchester Township, New Jersey, đã bị tấn công bởi DDoSers. Có trường hợp, tội phạm mạng buộc các cơ sở giáo dục tạm thời quay lại hình thức học từ xa. Vào tháng 3, trường CSG Comenius Mariënburg - Hà Lan cũng là nạn nhân của một cuộc tấn công DDoS. Cuộc tấn công này được xác định là do các sinh viên gây ra. Tuy đã nhanh chóng xác định được danh tính của hai sinh viên gây ra, nhưng nhà trường nghi ngờ còn có những đồng phạm khác.

Sự kiện quan trọng nhất trong quý 1 năm nay là tiêm chủng vaccin COVID-19. Khi quá trình phân đoạn dân số tiêm chủng hoàn tất, các trang web liên quan đã bị gián đoạn. Vào cuối tháng 1, một website đăng ký vacxin ở bang Minnesota của Mỹ đã bị sập. Sự cố xảy ra trùng với thời gian mở lịch hẹn cho người thâm niên, giáo viên và nhân viên chăm sóc trẻ. Vào tháng 1, một sự cố tương tự đã xảy ra trên cổng đặt hẹn tiêm vắc-xin ở Massachusetts. Những người đã về hưu, mắc bệnh mãn tính hoặc nhân viên của các khu nhà ở cao cấp đã không thể truy cập được. Trong cả hai trường hợp, không ai biết chắc đó là tấn công DDoS hay luồng traffic hợp pháp. Bên cạnh đó, công ty an ninh mạng Imperva cũng đã ghi nhận sự gia tăng đột biến về hoạt động của các bot trong các nguồn chăm sóc sức khỏe.

Chính trị cũng không thoát khỏi tấn công DDoS vào Quý 1 năm nay. Tháng 2 vừa qua, tội phạm mạng gây flood với lượng traffic nhỏ vào các website của chính trị gia người Hà Lan Kati Piri. Trang web của Đảng Lao Động cũng chịu chung số phận vì bà là một thành viên trong Đảng đó. Sau đó, nhóm người Thổ Nhĩ Kỳ Anka Nefeler Tim đã lên tiếng chịu trách nhiệm về cuộc tấn công này. Vào cuối tháng 3, một cuộc tấn công DDoS đã xảy ra trên trang web của Liên minh Nghị viện Trung Quốc (IPAC). Đại diện của IPAC cho biết đây không phải là cuộc tấn công DDoS đầu tiên vào IPAC. Ngoài ra, một số cơ quan chính phủ ở Nga và Ukraine đã báo cáo về các cuộc tấn công DDoS vào đầu năm 2021. Các nạn nhân bao gồm các trang web của Cơ quan Sám hối Liên bang Nga và Vệ binh Quốc gia, Chính quyền Nhà nước Thành phố Kiev, Cơ quan An ninh Ukraine, An ninh Quốc gia và Hội đồng Quốc phòng, cũng như các tổ chức an ninh và quốc phòng khác của Ukraine.

Tấn công DDoS vào website của chính trị gia người Hà Lan Kati Piri

Kể từ đầu năm 2021, một số phương tiện truyền thông ở Nga và các nước khác đã trở thành mục tiêu của các cuộc tấn công DDoS. Vào tháng 1, những kẻ tấn công đã đánh sập website của báo Kazakhstan Vlast. Hay tổ chức truyền thông phi lợi nhuận của Brazil Repórter Brasil cũng bị tấn công trong sáu ngày liên tiếp. Cổng thông tin Ulpressa ở thành phố Ulyanovsk của Nga đã chịu một cuộc tấn công kéo dài vài tuần. Trang web này bị tấn công mỗi ngày vào giờ cao điểm. Ban đầu, cổng thông tin KazanFirst đã quản lý nhằm đẩy lùi traffic rác. Nhưng những kẻ tấn công đã thay đổi chiến thuật và cuối cùng đưa trang web này vào chế độ ngoại tuyến. Một kịch bản tương tự cũng xảy ra trong trường hợp của tạp chí Espejo của Mexico. Các quản trị viên đã cố gắng làm lệch hướng traffic, nhưng sau đó là một làn sóng DDoS mạnh mẽ hơn.

Không chỉ các tổ chức hợp pháp mới bị tấn công Distributed Denial of Service trong quý 1 năm 2021. Vào tháng 1, nhiều tài nguyên trên mạng Tor ẩn danh đã bị gián đoạn. Đây là một mạng khá phổ biến với các tội phạm mạng. Mạng Tor có thể đã bị quá tải do các cuộc tấn công DDoS chống lại các trang web cụ thể trên Dark Web. Mục tiêu của tháng 2 là diễn đàn ngầm lớn Dread. Đây là diễn đàn dùng để thảo luận về các giao dịch trên thị trường chợ đen. Ban quản trị diễn đàn đã buộc phải kết nối các máy chủ bổ sung để chống lại cuộc tấn công này.

Tuy nhiên, quý này vẫn có những kết quả khả quan khác. Một số tổ chức DDoS đã bị phanh phui. Như bộ đôi high-ranked player trong Apex Legends đã tấn công DDoS bất cứ ai đánh bại họ. Và cuối cùng họ đã bị cấm. Vào cuối năm ngoái, một thiếu niên đã phải chịu hình phạt nghiêm khắc hơn. Vì cậu ta đã cố làm sập hệ thống học trực tuyến của Trường Công lập Miami-Dade County. Mặc dù không phải ngồi tù, nhưng cậu ta phải phục vụ cộng đồng 30 giờ và bị quản chế.

Xu hướng tấn công từ chối dịch vụ DDoS trong quý 1

Giá tiền điện tử và Bitcoin giảm làm gia tăng tấn công DDoS

Trong quý 1 năm 2021, thị trường DDoS tăng khoảng 30% so với báo cáo dự đoán, vượt mốc 40%. Một điều thú vị là 43% các cuộc tấn công xảy ra tương đối bình thường trong tháng 1.

Sự gia tăng bất ngờ trong hoạt động DDoS có thể là do giá tiền điện tử nói chung và Bitcoin nói riêng bắt đầu giảm vào tháng 1 năm nay. Trên thực tế vào các năm trước, giá tiền điện tử tăng đã làm cho các cuộc tấn công DDoS giảm. Do đó, các hoạt động DDoS có dấu hiệu trỗi dậy khi nhận thấy sự sụt giảm trong giá tiền điện tử. Tuy nhiên, dường như giá Bitcoin đã có suy nghĩ riêng. Nó đã tăng trở lại vào tháng 2 và cao nhất vào tháng 3. Vì vậy, thị trường DDoS đã giảm vào tháng 2 và tháng 3.

Dự báo về 2 tháng này khá phù hợp với tình hình hiện tại. Thị trường DDoS cho thấy mức tăng trưởng nhẹ so với quý 4, nhưng không quá 30%. Một điều khá thú vị là các chỉ số của tháng 2 và tháng 3 năm nay khá giống với tháng 1 năm trước.

Quý 1 năm 2019 khá ổn định, ở mức tiêu chuẩn nên có thể dùng làm thước đo. Năm ngoái đã chứng kiến sự bùng nổ trong các hoạt động DDoS vào tháng 2 và tháng 3. Nguyên nhân là do dịch bệnh COVID-19, các hoạt động chuyển sang hình thức trực tuyến. Bên cạnh đó, đã xuất hiện nhiều mục tiêu dễ bị tấn công DDoS mới. Các hoạt động DDoS mới của tháng 1 năm nay rõ ràng không thua kém so với năm 2019.

Trong năm vừa qua, các tổ chức đã học cách bảo vệ cơ sở hạ tầng khi triển khai làm việc từ xa. Vì vậy, trong quý 1 không có biến động quá nhiều. Tuy nhiên, sự sụt giảm trong các số liệu tấn công năm nay là do năm trước có biến động lớn chứ không phải do sự sụt giảm của năm nay. Đồng thời, tỷ lệ các cuộc tấn công thông minh trong Q1 đã tăng lên so với cuối năm 2020 (từ 44,29% lên 44,60%).

Trong báo cáo Q4 2020 đã ghi nhận một xu hướng mới trong các cuộc tấn công. Thời gian của các cuộc tấn công ngắn đã giảm. Ngược lại, thời gian của các cuộc tấn công dài đã gia tăng. Xu hướng này cũng tiếp tục trong quý này. Có thể thấy rõ qua dữ liệu về thời gian tấn công so với Q4 của năm trước. Và các chuyên gia cho rằng xu hướng này có thể sẽ tiếp tục trong tương lai.

Số liệu thống kê về tấn công từ chối dịch vụ phân tán

NETSCOUT báo cáo 5,4 triệu cuộc tấn công trong nửa đầu năm 2021

1. Phương pháp luận áp dụng cho tình hình DDoS attack

Nếu khoảng cách giữa thời gian hoạt động của mạng botnet không quá 24h thì xem đó là cuộc tấn công đơn lẻ. Ngược lại, nếu website bị tấn công bởi cùng một mạng botnet từ 24h trở lên, thì được xem là hai cuộc tấn công. Các yêu cầu bot từ các mạng botnet khác nhau nhưng nhắm cùng một mục tiêu cũng được xem là các cuộc tấn công riêng biệt.

Vị trí của nạn nhân bị tấn công DDoS và máy chủ C&C được sử dụng để gửi lệnh được xác định bằng địa chỉ IP tương ứng của chúng. Số lượng mục tiêu duy nhất của các cuộc tấn công DDoS chính là số lượng địa chỉ IP duy nhất trong thống kê hàng quý.

Số liệu thống kê DDoS thông minh được giới hạn trong các mạng botnet. Và botnet chỉ là một trong những công cụ được sử dụng các cuộc tấn công DDoS. Phần này không đề cập đến mọi cuộc tấn công DDoS đơn lẻ đã xảy ra trong thời gian xem xét.

2. Tóm tắt tình hình tấn công Distributed Denial of Service của quý 1

Trong quý 1 năm 2021:

- Hoa Kỳ vượt mặt Trung Quốc trở thành quốc gia dẫn đầu về số lượng các cuộc tấn công DDoS và số lượng mục tiêu duy nhất.

- Các hoạt động DDoS tăng mạnh trong tháng 1, đạt đỉnh với hơn 1.800 cuộc tấn công mỗi ngày. 1.833 cuộc tấn công vào ngày 10 và 1.820 cuộc tấn công vào ngày 11. Một số ngày khác trong tháng 1, số lượng các vụ tấn công đã vượt quá 1.500.

- Các cuộc tấn công xảy ra khá đồng đều trong tuần.

- Số lượng các cuộc tấn công ngắn (dưới 4 giờ) đã tăng lên đáng kể.

- Kiểu tấn công phổ biến nhất là UDP flooding (41,87%). Trong khi SYN flooding rơi xuống vị trí thứ 3 (26,36%)

- Các mạng botnet Linux tiếp tục chiếm phần lớn lưu lượng DDoS (99,9%).

3. Tấn công từ chối dịch vụ DDoS theo khu vực

Quý 1/2021 đã có sự thay đổi trong bảng xếp hạng các quốc gia bị tấn công DDoS nhiều nhất. Đứng đầu bảng xếp hạng là Hoa Kỳ (37,82%), tăng 16,84 p.p. Trung Quốc rớt xuống vị trí thứ 2 (16,64%), giảm 42,31 p.p so với kỳ trước. Đặc khu hành chính Hồng Kông (2,67%) rơi từ vị trí thứ 3 xuống vị trí thứ 9. Và Canada đã thay thế Hồng Kông ở vị trí thứ 3 (4,94%).

10 quốc gia đứng đầu theo số lượng mục tiêu DDoS. Dẫn đầu là Hoa Kỳ (41,98%), tăng 18,41 p.p. Ngược lại, Trung Quốc giảm hơn 4 lần - từ 44,49% xuống 10,77%, rơi xuống vị trí thứ hai. Tuy nhiên, có một số khác biệt nhỏ trong hai bảng xếp hạng trên. Như Hồng Kông đã bị loại khỏi Top 10 quốc gia về số lượng mục tiêu. Và Hà Lan lên vị trí thứ 3 (4,90%).

4. Tấn công Distributed Denial of Service

Quý 1 năm 2021 đã có một khởi đầu khá “sôi động”. Hoạt động DDoS đạt đỉnh vào ngày 10 và ngày 11 tháng 1, khi số lượng các cuộc tấn công vượt quá 1.800 cuộc mỗi ngày. Số ngày có hơn 1.500 cuộc tấn công đã tăng trong tháng 1. Sự gia tăng đó rất có thể là do giá bitcoin giảm trong thời gian ngắn.

Sau khởi đầu đầy giông bão, ngược lại tháng 2 tương đối bình lặng. Nhiều ngày liên tiếp, từ ngày 13 đến ngày 17, số lượng các cuộc tấn công DDoS vẫn dưới 500. Trong đó, ngày 13 tháng 2 chỉ ghi nhận 346 cuộc tấn công. Nhưng đến đầu tháng 3 lại chứng kiến một sự gia tăng khác nhưng ít hơn tháng 1. Với 1.311 cuộc tấn công vào ngày 3 và 1.290 cuộc vào ngày 4. Nguyên nhân là do giá tiền Bitcoin giảm.

Trong Q1/2021, các cuộc tấn công DDoS theo ngày trong tuần phân bố đều hơn so với kỳ trước. Thứ Bảy là ngày có số lượng tấn công nhiều nhất (15,44%). Trong khi thứ Năm (13,12%) vốn là ngày bị tấn công nhiều nhất trong quý trước, lại xếp cuối cùng trong quý này. Nhìn chung, tỷ lệ bị tấn công của các ngày trong tuần đều tăng trong quý đầu năm 2021.

5. Thời lượng và các loại tấn công từ chối dịch vụ phân tán

Thời lượng tấn công DDoS trung bình trong quý 1 giảm hơn một nửa so với Quý 4 năm 2020. Tỷ lệ các cuộc tấn công ngắn (dưới 4 giờ) đã tăng lên rõ rệt. Ngược lại, tỷ lệ các cuộc tấn công dài giảm. Các cuộc tấn công kéo dài 5-9 giờ giảm 7.64 p.p, chiếm 4,14% tổng số cuộc tấn công. Tỷ lệ tấn công dài (0,07%) và cực dài (0,13%) cũng giảm nhẹ.

Sự phân bố các kiểu tấn công tiếp tục thay đổi. Trong quý 1 năm 2021, SYN flooding (26,36%) rơi từ vị trí số 1 xuống thứ 3. Trong khi đó, UDP flooding (41,87%) và TCP flooding (29,23%) được sử dụng nhiều hơn. GRE (1,43%) và HTTP flooding (1,10%) cũng cho thấy mức tăng trưởng khiêm tốn.

Về các loại botnet, các bot dựa trên Linux chiếm phần lớn trong các cuộc tấn công của quý này. Hơn nữa, tỷ trọng của chúng còn tăng nhẹ so với kỳ trước, từ 99,8% lên 99,9%.

6. Phân phối botnet DDoS attack theo vị trí địa lý

Hoa kỳ dẫn đầu về dịch vụ lưu trữ máy chủ C&C (41,31%) trong quý 1, tăng 5,01 p.p so với quý trước. Đức (15,32%) và Hà Lan (14,91%) tiếp tục giữ vị trí thứ 2 và thứ 3. Tuy nhiên, thị phần của Hà Lan giảm, trong khi của Đức tăng gần gấp đôi.

Romania tụt từ vị trí thứ 4 xuống thứ 7 (2,46%), sau Pháp (3,97%), Anh (3,01%) và Nga (2,60%). Canada giữ vị trí thứ 8 (1,92%), trong khi Singapore và Seychelles xếp cuối bảng, đều chiếm 1,37% trong Q1.

Tổng kết tình hình DDoS attack

Quý đầu năm nay có sự gia tăng trong các hoạt động DDoS do giá tiền điện tử giảm. Nhưng nhìn chung, tình hình tấn công DDoS không có biến động lớn. Đồng thời cũng đã có sự thay đổi lớn trong các bảng xếp hạng tình hình tấn công DDoS. Mỹ vượt Trung Quốc lên vị trí đầu bảng về số lượng các cuộc tấn công DDoS và số lượng mục tiêu DDoS. Kiểu tấn công phổ biến nhất SYN flooding đã nhường chỗ cho UDP và TCP.

Dự báo thị trường DDoS sẽ không có sự thay đổi đáng kể nào trong quý 2. Theo thường lệ, tình hình hoạt động DDoS phần lớn phụ thuộc vào giá tiền điện tử. Hiện tại, giá tiền điện tử đang tăng cao nhất từ trước đến nay. Bên cạnh đó, dựa theo diễn biến của những năm trước, quý 2 thường diễn ra bình lặng hơn. Vì vậy, trừ khi có sự biến động lớn, quý 2 có thể sẽ có sự sụt giảm nhẹ. Nếu thị trường tiền điện tử giảm mạnh, hoạt động DDoS sẽ gia tăng. Phần lớn sẽ là các cuộc tấn công đơn giản và kéo dài.

Từ những số liệu thống kê trên, mặc dù các hoạt động DDoS không có biến động lớn nhưng không thể nghi ngờ về mức độ nguy hiểm và phức tạp của chúng. Trước tình hình đó, VNETWORK luôn mong muốn có thể hỗ trợ doanh nghiệp an toàn trong môi trường Internet. Với VNIS - giải pháp bảo mật website toàn diện (bảo vệ Layer 3/4/7), chuyên dụng cho doanh nghiệp số, chống DDoS với traffic lớn nhất.

Nếu bạn có bất kỳ thắc mắc nào liên quan tới bảo mật website, chống DDoS hoặc dịch vụ về Data Center,… vui lòng để lại lời nhắn, các chuyên gia của chúng tôi sẽ hỗ trợ bạn.